OIDC와 함께 API 게이트웨이 사용

GitHub Actions를 사용하면 OIDC(OpenID Connect) 토큰을 사용하여 GitHub Actions 외부에서 워크플로를 인증할 수 있습니다. 예를 들어, 프라이빗 네트워크의 에지에서 OIDC 토큰으로 들어오는 요청을 인증한 다음 프라이빗 네트워크에서 워크플로우를 대신하여 API 요청을 하는 API 게이트웨이를 실행할 수 있습니다.

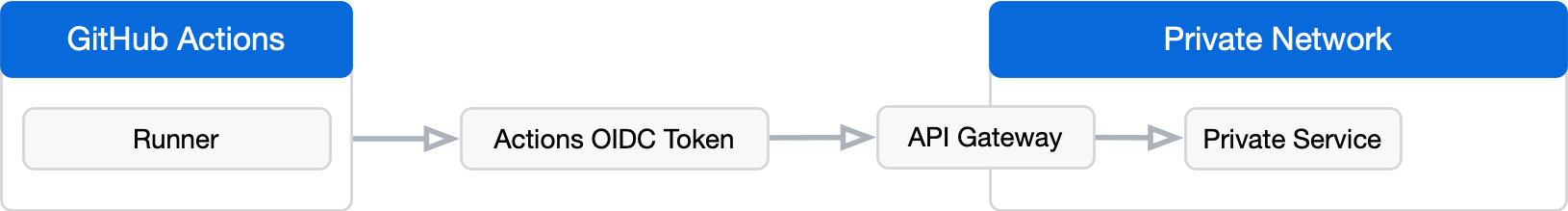

다음 다이어그램에서는 이 솔루션의 아키텍처에 대한 개요를 제공합니다.

OIDC 토큰이 GitHub Actions에서 온 것뿐만 아니라, 다른 GitHub Actions 사용자가 프라이빗 네트워크의 서비스에 액세스할 수 없도록 예상 워크플로에서 특별히 온 것인지 확인하는 것이 중요합니다. OIDC 클레임을 사용하여 이러한 조건을 만들 수 있습니다. 자세한 내용은 OpenID Connect를 사용한 보안 강화 정보을(를) 참조하세요.

이 접근 방식의 주요 단점은 사용자를 대신하여 요청을 수행할 API 게이트웨이를 구현해야 하며, 네트워크의 에지에서 게이트웨이를 실행해야 한다는 것입니다.

다음과 같은 장점이 있습니다.

- 방화벽을 구성하거나 개인 네트워크의 라우팅을 수정할 필요가 없습니다.

- API 게이트웨이는 상태 비저장형이며 수평적으로 확장되어 고가용성 및 높은 처리량을 처리할 수 있습니다.

자세한 내용은 github/actions-oidc-gateway 리포지토리에서 API 게이트웨이 의 참조 구현을 참조하세요. 이 구현은 사용 사례에 맞게 사용자 지정이 필요하며 그대로 실행할 준비가 되어 있지 않습니다.) 자세한 내용은 OpenID Connect를 사용한 보안 강화 정보을(를) 참조하세요.