Configuration des notifications pour les Alertes d’analyse de secrets

Outre l’affichage d’une alerte sous l’onglet Sécurité du référentiel, GitHub Enterprise Server peut également envoyer des notifications par e-mail pour les alertes. Ces notifications sont différentes pour les analyses incrémentielles et les analyses historiques.

Analyses incrémentielles

Quand un nouveau secret est détecté, GitHub Enterprise Server avertit tous les utilisateurs ayant accès aux alertes de sécurité pour le dépôt en fonction de leurs préférences de notification. Ces utilisateurs sont les suivants :

- Administrateurs de dépôts

- Gestionnaires de sécurité

- Utilisateurs avec des rôles personnalisés avec accès en lecture/écriture

- Propriétaires d’organisation et propriétaires d’entreprise, s’ils sont administrateurs de dépôts où des secrets ont fuité

Note

Les auteurs d’une validation qui ont accidentellement validé des secrets seront avertis, quelles que soient leurs préférences de notification.

Vous recevrez une notification par e-mail si :

- Vous surveillez le dépôt.

- Vous avez activé les notifications pour « Toutes les activités » ou pour les « Alertes de sécurité » personnalisées sur le dépôt.

- Dans vos paramètres de notification, sous « Abonnements », puis sous « Surveillance », vous avez choisi de recevoir les notifications par e-mail.

-

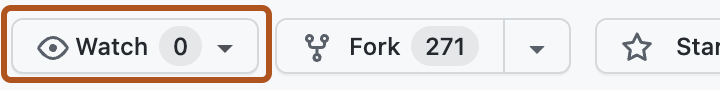

Sur GitHub, accédez à la page principale du référentiel.

-

Pour commencer à surveiller le dépôt, sélectionnez Surveiller.

-

Dans le menu déroulant, cliquez sur Toutes les activités. Sinon, pour vous abonner uniquement aux alertes de sécurité, cliquez sur Personnalisé, puis sur Alertes de sécurité.

-

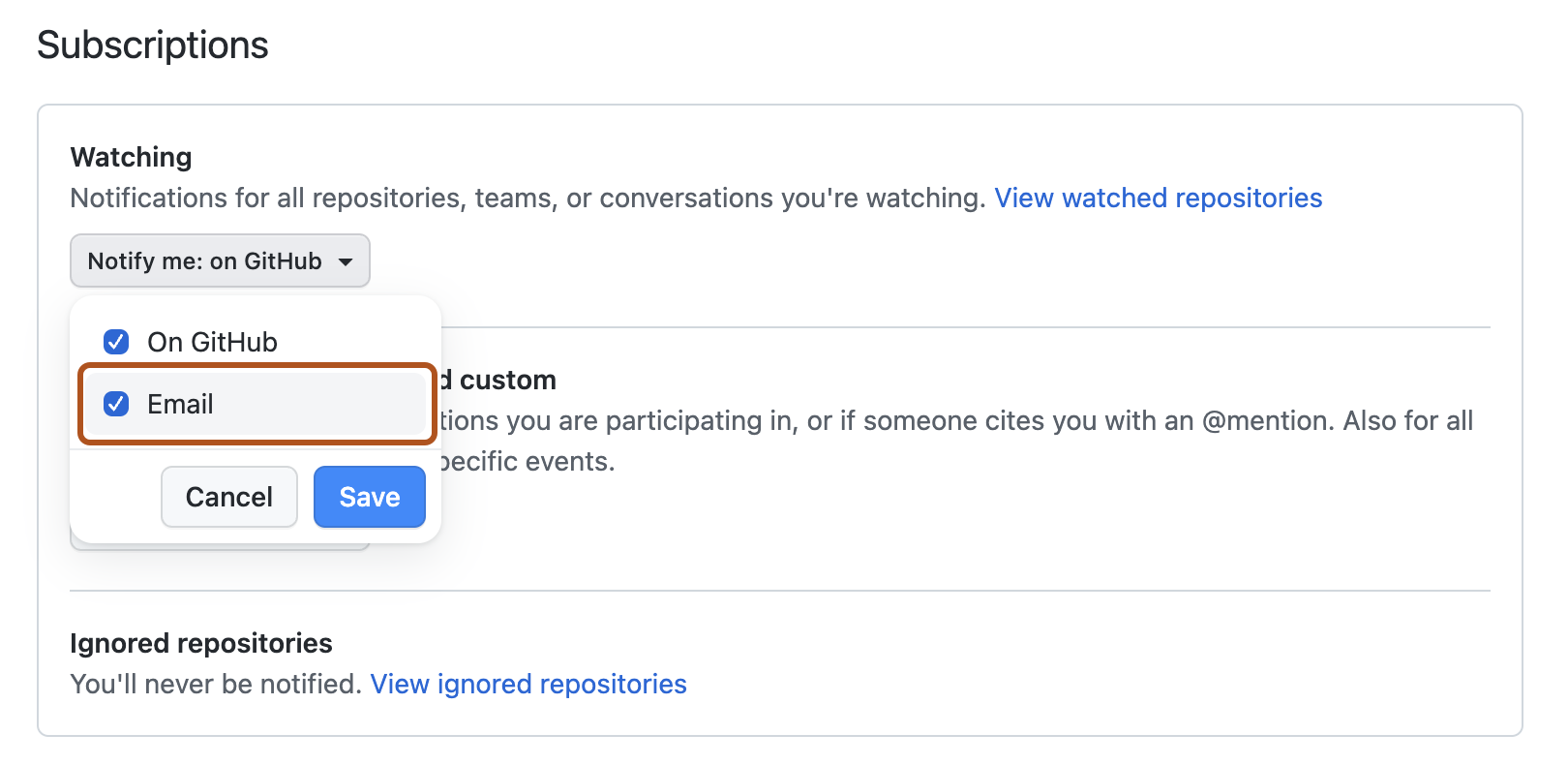

Accédez aux paramètres de notification de votre compte personnel. Ceux-ci sont disponibles sur https://github.com/settings/notifications.

-

Dans la page des paramètres de notification, sous « Abonnements », puis sous « Surveillance », sélectionnez la liste déroulante M’avertir.

-

Sélectionnez « E-mail » comme option de notification, puis cliquez sur Enregistrer.

Pour plus d’informations sur la configuration des préférences de notification, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt » et « Configuration de vos paramètres de surveillance pour un dépôt spécifique ».

Analyses historiques

Pour les analyses historiques, GitHub Enterprise Server notifie les utilisateurs suivants :

- Les propriétaires d’organisation, les propriétaires d’entreprise et les responsables de la sécurité — chaque fois qu’une analyse historique est terminée, même si aucun secret n’est trouvé.

- Les administrateurs de dépôts, les responsables de la sécurité et les utilisateurs ayant des rôles personnalisés avec accès en lecture/écriture — chaque fois qu’une analyse historique détecte un secret et en fonction de leurs préférences de notification.

Nous ne notifions pas les auteurs de commit.

Pour plus d’informations sur la configuration des préférences de notification, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt » et « Configuration de vos paramètres de surveillance pour un dépôt spécifique ».

Audit des réponses aux alertes d’analyse des secrets

Vous pouvez auditer les actions effectuées en réponse aux alertes secret scanning à l’aide des outils GitHub. Pour plus d’informations, consultez « Audit des alertes de sécurité ».