Acerca de global settings

Junto con % data variables.product.prodname_security_configurations %}, que determinan la configuración de seguridad de nivel de repositorio, también debe configurar global settings para su organización. Global settings se aplica a toda la organización y puede personalizar las características de Global settings en función de sus necesidades.

Acceso a la página de datos Global settings de la organización

-

En la esquina superior derecha de GitHub, seleccione la foto del perfil y haga clic en Sus organizaciones.

-

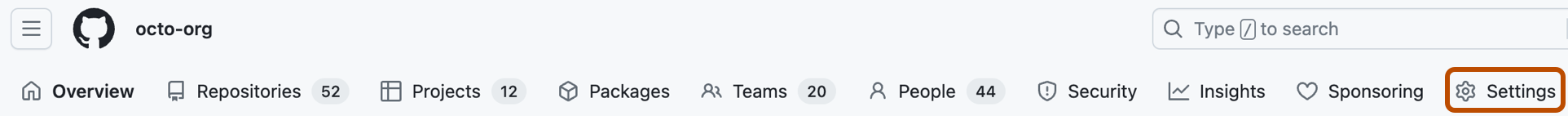

En el nombre de la organización, haz clic en Configuración. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Seguridad" de la barra lateral, seleccione el menú desplegable Seguridad del código y haga clic en Global settings.

Configuración global de Dependabot

Dependabot consta de tres características diferentes que te ayudan a administrar las dependencias:

- Dependabot alerts: te informa sobre las vulnerabilidades de las dependencias que usas en el repositorio.

- Dependabot security updates: genera solicitudes de cambios de forma automática para actualizar las dependencias que usas y que tienen vulnerabilidades de seguridad conocidas.

- Dependabot version updates: genera solicitudes de cambios de forma automática para mantener actualizadas tus dependencias.

Puede personalizar varios global settings para Dependabot:

- Crear y administrar Evaluación de prioridades automática de Dependabot

- Agrupación de actualizaciones de seguridad Dependabot

- Habilitación de actualizaciones de dependencias en los ejecutores de GitHub Actions

- Concesión de Dependabot access to private and internal repositories

Crear y administrar Evaluación de prioridades automática de Dependabot

Puede crear y administrar Evaluación de prioridades automática de Dependabot para indicar a Dependabot que descarte o elimine automáticamente Dependabot alerts e incluso abra solicitudes de incorporación de cambios para intentar resolverlos. Para configurar Evaluación de prioridades automática de Dependabot, haga clic en rules" %} y, a continuación, cree o edite una regla:

- Para crear una nueva regla, haga clic en Nueva regla y escriba los detalles de la regla y haga clic en Crear regla.

- Para editar una regla existente, haga clic en , realizando los cambios deseados y haciendo clic en Guardar regla.

Para obtener más información sobre Evaluación de prioridades automática de Dependabot, consulta Acerca de Evaluación de prioridades automática de Dependabot y Personalización de reglas de evaluación de prioridades automática para priorizar las alertas de Dependabot.

Agrupación de Dependabot security updates

Dependabot puede agrupar todas las actualizaciones de seguridad sugeridas automáticamente en una única solicitud de cambios. Para habilitar las actualizaciones de seguridad agrupadas, seleccione Actualizaciones de seguridad agrupadas. Para obtener más información sobre las actualizaciones agrupadas y las opciones de personalización, consulta Configuración de actualizaciones de seguridad de Dependabot.

Habilitación de actualizaciones de dependencias en ejecutores de GitHub Actions

Si Dependabot y GitHub Actions están habilitados para repositorios existentes de su organización, GitHub usará automáticamente ejecutores hospedados en GitHub para ejecutar actualizaciones de dependencia para esos repositorios.

De lo contrario, para que Dependabot pueda usar los ejecutores GitHub Actions para realizar actualizaciones de dependencias para todos los repositorios existentes de la organización, seleccione "Dependabot en ejecutores de acciones".

Para más información, consulta Acerca de Dependabot en ejecutores de Acciones de GitHub.

Para tener un mayor control sobre el acceso de Dependabot a los registros privados y a los recursos de red internos, puede configurar Dependabot para que se ejecute en los ejecutores autohospedados de GitHub Actions. Para más información, consulta Acerca de Dependabot en ejecutores de Acciones de GitHub y Administración de Dependabot en ejecutores de prueba interna.

Conceder acceso a Dependabot a las dependencias privadas

o internas

Para actualizar las dependencias privadas de los repositorios de su organización, Dependabot necesita acceso a esos repositorios. Para conceder acceso a Dependabot al o al repositorio interno , desplácese hacia abajo hasta la sección "Conceder a Dependabot acceso a repositorios privados", use la barra de búsqueda para buscar y seleccionar el repositorio deseado. Tenga en cuenta que conceder acceso a los datos Dependabot a un repositorio significa que todos los usuarios de la organización tendrán acceso al contenido de ese repositorio a través de Dependabot updates. Para más información sobre los ecosistemas compatibles con los repositorios privados, consulta Ecosistemas y repositorios admitidos por Dependabot.

Configuración de code scanning global

Code scanning es una característica que se usa para analizar el código en un repositorio de GitHub para buscar vulnerabilidades de seguridad y errores de código. Los problemas identificados por el análisis se muestran en el repositorio.

Puede personalizar varios global settings para code scanning:

- Recomendación del conjunto de consultas extendido para la configuración predeterminada

- Habilitación de Copilot Autofix para CodeQL

- Habilitación de Copilot Autofix para herramientas de code scanning de terceros

- Establecer un umbral de error para que code scanning compruebe las solicitudes de cambios

Recomendación del conjunto de consultas extendido para la configuración predeterminada

Code scanning ofrece grupos específicos de consultas CodeQL, denominados conjuntos de consultas CodeQL, para ejecutar en su código. Por defecto, se ejecuta el conjunto de consultas "Valor predeterminado". GitHub también ofrece el conjunto de consultas "Ampliado", que contiene todas las consultas del conjunto de consultas "Valor predeterminado", además de consultas adicionales con menor precisión y gravedad. Para sugerir el conjunto de consultas "Ampliado" en toda la organización, seleccione Recomendar el conjunto de consultas ampliado para repositorios que habilita la configuración predeterminada. Para obtener más información sobre los conjuntos de consultas integrados para la configuración predeterminada de CodeQL, consulta Conjuntos de consultas codeQL.

Habilitar Copilot Autofix para CodeQL

Puede seleccionar Copilot Autofix para habilitar Copilot Autofix para todos los repositorios de su organización que usan la configuración predeterminada CodeQL o CodeQL configuración avanzada. Copilot Autofix es una expansión de GitHub Copilot de code scanning que sugiere correcciones para alertas de code scanning. Para más información, consulta Uso responsable de Copilot Autofix para el análisis de código.

Habilitación de Copilot Autofix para herramientas de code scanning de terceros

Note

La compatibilidad de herramientas de code scanning de terceros está en versión preliminar pública y está sujeta a cambios. Actualmente, se admite la herramienta de terceros ESLint. Para más información, consulta Uso responsable de Copilot Autofix para el análisis de código.

Puede seleccionar Copilot Autofix para herramientas de terceros para habilitar Copilot Autofix para todos los repositorios de su organización que usan herramientas de terceros. Copilot Autofix es una expansión de GitHub Copilot de code scanning que sugiere correcciones para alertas de code scanning.

Establecimiento de un umbral de fallo para las comprobaciones de code scanning en solicitudes de cambio.

Puede elegir los niveles de gravedad en los que las comprobaciones de code scanning de las solicitudes de cambio fallarán. Para elegir un nivel de gravedad de seguridad, seleccione el menú desplegable Seguridad: SECURITY-SEVERITY-LEVEL y, a continuación, haga clic en un nivel de gravedad de seguridad. Para elegir un nivel de gravedad de alerta, seleccione el menú desplegable OTHER: ALERT-SEVERITY-LEVEL y, a continuación, haga clic en un nivel de gravedad de alerta. Para más información, consulta Acerca de las alertas de análisis de código.

Configuración de secret scanning global

Secret scanning es una herramienta de seguridad que examina todo el historial de Git de los repositorios, así como propuestas, solicitudes de cambios, discusiones y wikis en esos repositorios, para detectar secretos filtrados que se han confirmado por error, como tokens o claves privadas.

Puede personalizar varios datos global settings para secret scanning:

- Detección de secretos genéricos con Digitalización secreta de Copilot

- Agregar un vínculo de recurso para confirmaciones bloqueadas

- Definición de patrones personalizados

Detección de secretos genéricos con Digitalización secreta de Copilot

La detección de secretos genéricos de Digitalización secreta de Copilot es una expansión con tecnología de IA de secret scanning que analiza y crea alertas de secretos no estructurados, como contraseñas. Para habilitar estos análisis, seleccione Análisis de secretos genéricos. Tenga en cuenta que los secretos genéricos suelen tener una tasa más alta de falsos positivos que otros tipos de alertas. Para más información sobre los secretos genéricos, consulta Detección responsable de secretos genéricos con el análisis de secretos de Copilot.

Note

No necesita una suscripción a GitHub Copilot para usar la detección de secretos genéricos del Digitalización secreta de Copilot. Las características de Digitalización secreta de Copilot están disponibles para repositorios privados en empresas de GitHub Enterprise Cloud que tengan GitHub Advanced Security habilitado.

Adición de un vínculo de recurso para confirmaciones bloqueadas

Para proporcionar contexto a los desarrolladores cuando secret scanning bloquea una confirmación, puede mostrar un vínculo con más información sobre por qué se bloqueó la confirmación. Para incluir un vínculo, seleccione Agregar un vínculo de recurso en la CLI y la interfaz de usuario web cuando se bloquee una confirmación. En el cuadro de texto, escriba el vínculo al recurso deseado y haga clic en Guardar.

Definición de patrones personalizados

Puedes definir patrones personalizados para secret scanning con expresiones regulares. Definir patrones personalizados sirve para identificar secretos que no detecten los patrones predeterminados que son compatibles con el secret scanning. Para crear un patrón personalizado, haga clic en Nuevo patrón y, a continuación, escriba los detalles del patrón y haga clic en Guardar y realizar una simulación. Para más información sobre los patrones personalizados, consulta Definición de patrones personalizados para el examen de secretos.

Creación de gestores de seguridad para su organización

El rol administrador de seguridad concede a los miembros de su organización la capacidad de administrar la configuración de seguridad y las alertas en toda la organización. Los administradores de seguridad pueden ver los datos de todos los repositorios de su organización a través de la información general sobre la seguridad.

Para más información sobre el rol de administrador de seguridad, consulta Gestionar a los administradores de seguridad en tu organización.