Acerca de la habilitación de la omisión delegada para la protección de inserción

La omisión delegada para la protección de inserción le permite:

- Definir los colaboradores que pueden omitir la protección de inserción.

- Añade un proceso de aprobación para otros colaboradores.

La omisión delegada se aplica a los archivos creados, editados y cargados en GitHub.

Para más información, consulta Acerca de la omisión delegada para la protección de inserción.

Al habilitar esta característica, crearás una lista de omisión de roles y equipos que pueden administrar solicitudes para omitir la protección de inserción. Si aún no tienes los equipos o roles adecuados que usar, deberás crear equipos adicionales antes de empezar.

Como alternativa, en lugar de crear una lista de omisión, puede conceder a miembros específicos de la organización la capacidad de revisar y administrar solicitudes de omisión mediante permisos específicos, que le ofrecen un control más preciso sobre qué personas y equipos pueden aprobar y denegar solicitudes de omisión. Para obtener más información, consulta Uso de permisos específicos para controlar quién puede revisar y administrar solicitudes de omisión.

Configuración de la omisión delegada para un repositorio

Note

Si un propietario de la organización configura la omisión delegada en el nivel de organización, la configuración de nivel de repositorio está deshabilitada.

-

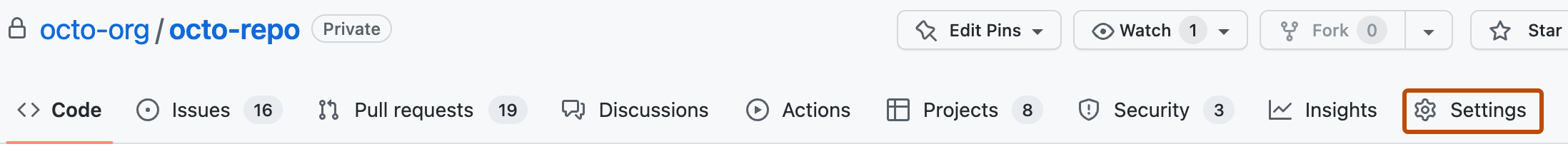

En GitHub, navegue hasta la página principal del repositorio.

-

En el nombre del repositorio, haz clic en Configuración. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Security" de la barra lateral, haz clic en Code security.

-

En "Code security", busca "GitHub Advanced Security".

-

En "Protección de inserción", a la derecha de "Quién puede omitir la protección de inserción para secret scanning", seleccione el menú desplegable y, a continuación, haga clic en Roles o equipos específicos.

-

En "lista de omisión", haga clic en Agregar rol o equipo.

Note

Al agregar roles o equipos a la "lista de omisión", a estos usuarios se les concederá la capacidad de omitir la protección de inserción, y también pueden revisar y administrar las solicitudes de todos los demás colaboradores para omitir la protección de inserción.

No se pueden agregar equipos secretos a la lista de omisión.

-

En el cuadro de diálogo, seleccione los roles y equipos que desea agregar a la lista de omisión y haga clic en Agregar seleccionado.

Configuración de la omisión delegada para una organización

Debe configurar la omisión delegada para su organización mediante una configuración de seguridad personalizada. Después, puede aplicar la configuración de seguridad a todos los repositorios (o a los seleccionados) de la organización.

-

Cree una nueva configuración de seguridad personalizada o edite una existente. Consulta Creación de una configuración de seguridad personalizada.

-

Al crear la configuración de seguridad personalizada, en "Secret scanning", asegúrese de que los menús desplegables de "Alertas" y "Protección de inserción" estén configurados en Habilitado.

-

En "Protección de inserción", a la derecha de "Omitir privilegios", seleccione el menú desplegable y, a continuación, haga clic en Actores específicos.

Note

Al asignar privilegios de omisión a actores seleccionados, a estos miembros de la organización se les concede la capacidad de omitir la protección de inserción, y también revisan y administran las solicitudes de todos los demás colaboradores para omitir la protección de inserción.

No se pueden agregar equipos secretos a la lista de omisión.

-

Haga clic en el menú desplegable "Seleccionar actores" y, a continuación, seleccione los roles y equipos a los que quiere asignar los privilegios de omisión.

Tip

Además de asignar privilegios de omisión a roles y equipos, también puede conceder a miembros de la organización individuales la capacidad de revisar y administrar solicitudes de omisión mediante permisos específicos. Consulta Uso de permisos específicos para controlar quién puede revisar y administrar solicitudes de omisión.

-

Haga clic en Guardar configuración.

-

Aplique la configuración de seguridad a todos los repositorios (o a los seleccionados) de la organización. Consulta Aplicación de una configuración de seguridad personalizada.

Para obtener más información sobre las configuraciones de seguridad, consulta Habilitación de características de seguridad a gran escala.

Uso de permisos específicos para controlar quién puede revisar y administrar solicitudes de omisión.

Puede conceder a usuarios o equipos específicos de la organización la capacidad de revisar y administrar solicitudes de omisión mediante permisos personalizados.

- Asegúrese de que la omisión delegada está habilitada para la organización. Para obtener más información, sigue los pasos del 1 al 3 en Configuración de la omisión delegada para su organización y asegúrate de que has guardado y aplicado la configuración de seguridad a los repositorios seleccionados.

- Cree (o edite) un rol de organización personalizado. Para obtener información sobre cómo crear y editar roles personalizados, consulta Administrar roles personalizados de organización.

- Al elegir qué permisos agregar al rol personalizado, seleccione el permiso "Revisar y administrar solicitudes de omisión secret scanning".

- Asigne el rol personalizado a miembros o equipos individuales de su organización. Para obtener más información sobre la asignación de roles personalizados, consulta Uso de los roles de la organización.