Acerca de las alertas de code scanning

Puedes configurar el code scanning para comprobar el código en un repositorio utilizando el análisis predeterminado de CodeQL, un análisis de terceros o varios tipos de análisis. Cuando se complete el análisis, las alertas resultantes se mostrarán unas junto a otras en la vista de seguridad del repositorio. Los resultados de las herramientas de terceros o de las consultas personalizadas podrían no incluir todas las propiedades que ves para las alertas que se detectan con el análisis predeterminado del CodeQL de GitHub. Para obtener más información, vea «Establecimiento de la configuración predeterminada para el examen del código» y «Establecimiento de la configuración avanzada para el examen del código».

Predeterminadamente, el code scanning analiza tu código periódicamente en la rama predeterminada y durante las solicitudes de cambios. Para información sobre la administración de alertas en una solicitud de incorporación de cambios, consulta "Clasificar las alertas del escaneo de código en las solicitudes de cambios".

Puede usar GitHub Copilot Autofix para generar correcciones automáticamente para las alertas de code scanning, incluidas las alertas de CodeQL. Para obtener más información, vea «Resolución de alertas de análisis de código».

Con una licencia de GitHub Copilot Enterprise, también puede pedir ayuda a GitHub Copilot Chat para comprender mejor las alertas de code scanning en los repositorios de su organización. Para obtener más información, vea «Preguntas a GitHub Copilot en GitHub».

En el caso de las alertas de code scanning del análisis de CodeQL, puede utilizar la información general sobre seguridad para ver cómo se está comportando CodeQL en las solicitudes de introducción de cambios en repositorios de toda su organización, y para identificar repositorios en los que puede que necesite tomar medidas. Para obtener más información, vea «Visualización de métricas para alertas de solicitud de incorporación de cambios».

Puedes auditar las acciones realizadas en respuesta a las alertas de code scanning mediante las herramientas de GitHub. Para obtener más información, vea «Auditoría de alertas de seguridad».

Acerca de los detalles de la alerta

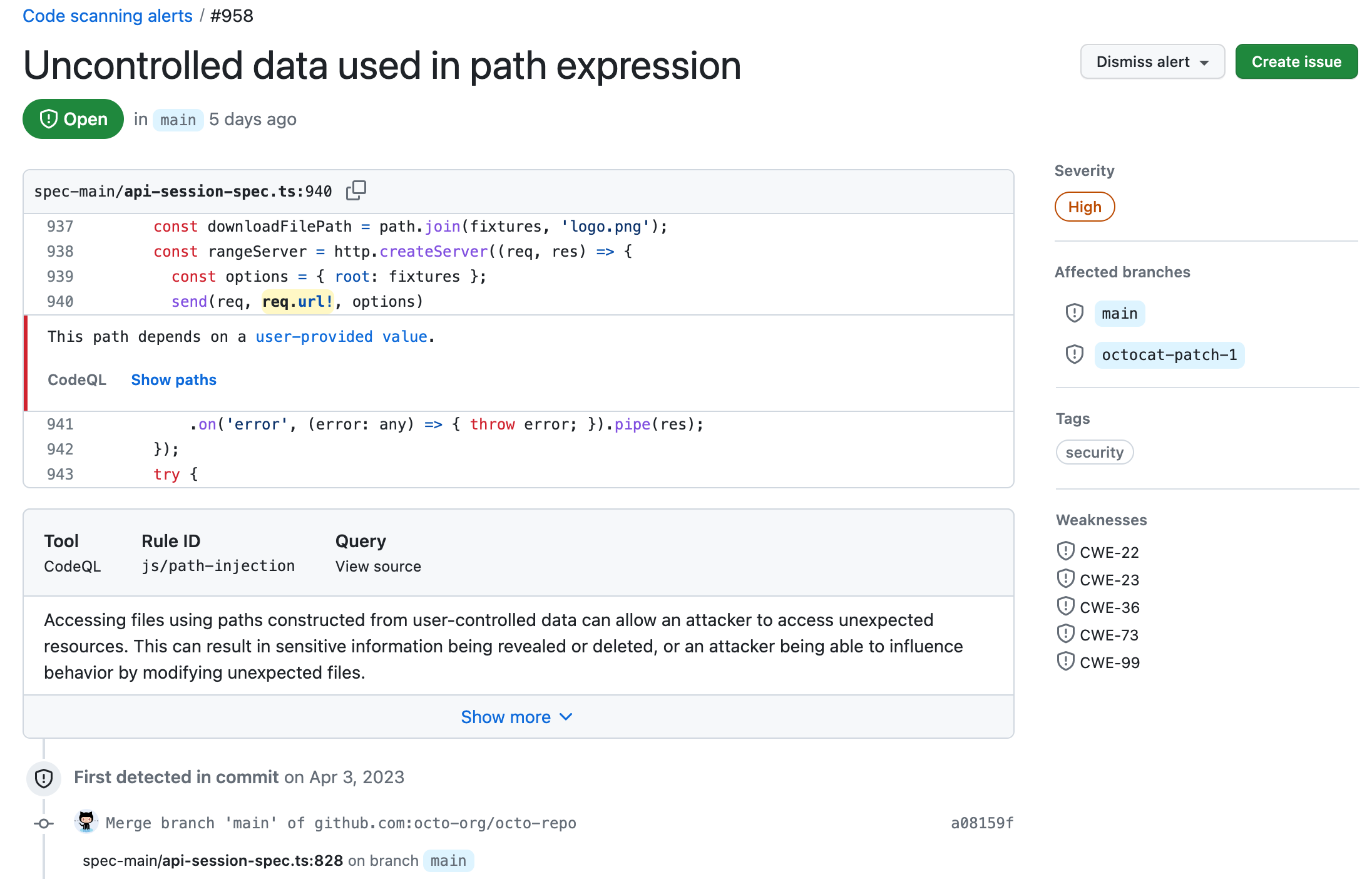

Cada alerta resalta un problema en el código y el nombre de la herramienta que lo identificó. Puedes ver la línea de código que ha desencadenado la alerta, así como las propiedades de la misma, tales como la gravedad de alerta, la gravedad de seguridad y la naturaleza del problema. Las alertas también te dicen si el problema se introdujo por primera vez. Para las alertas que identificó el análisis de CodeQL, también verás información de cómo arreglar elproblema.

El estado y los detalles de la página de alertas solo reflejan el estado de la alerta en la rama predeterminada del repositorio, incluso si la alerta existe en otras ramas. Puede ver el estado de la alerta en ramas no predeterminadas en la sección Ramas afectadas del lado derecho de la página de alertas. Si una alerta no existe en la rama predeterminada, el estado de la alerta se mostrará como "en la solicitud de incorporación de cambios" o "en la rama", y tendrá un color gris.

Si configuras code scanning mediante CodeQL, también puede encontrar problemas de flujo de datos en el código. El análisis de flujo de datos encuentra problemas de seguridad potenciales en el código, tales como: utilizar los datos de formas no seguras, pasar argumentos peligrosos a las funciones y tener fugas de información sensible.

Cuando code scanning reporta alertas de flujo de datos, GitHub te muestra como se mueven los datos a través del código. El Code scanning te permite identificar las áreas de tu código que filtran información sensible y que podrían ser el punto de entrada para los ataques que hagan los usuarios malintencionados.

Acerca de las alertas de varias configuraciones

Puedes ejecutar varias configuraciones de análisis de código en un repositorio mediante distintas herramientas y destinadas a diferentes lenguajes o áreas del código. Cada configuración de code scanning genera un conjunto único de alertas. Por ejemplo, una alerta generada mediante el análisis predeterminado CodeQL con GitHub Actions procede de una configuración diferente de una alerta generada externamente y cargada a través de la API code scanning.

Si usas varias configuraciones para analizar un archivo, los problemas detectados por la misma consulta se notifican como alertas generadas por múltiples configuraciones. Si existe una alerta en más de una configuración, el número de configuraciones aparece junto al nombre de la rama en la sección "Ramas afectadas" del lado derecho de la página de alertas. Para ver las configuraciones de una alerta, en la sección "Ramas afectadas", haz clic en una rama. Aparece un modal "Configuraciones de análisis" con los nombres de cada configuración que genera la alerta para esa rama. Debajo de cada configuración, puedes ver cuándo se actualizó por última vez la alerta de esa configuración.

Una alerta puede mostrar diferentes estados de configuraciones diferentes. Para actualizar los estados de alerta, vuelve a ejecutar cada configuración obsoleta. Como alternativa, puedes eliminar configuraciones obsoletas de una rama para quitar alertas obsoletas. Para obtener más información sobre cómo eliminar configuraciones obsoletas y alertas, consulta "Resolución de alertas de análisis de código".

Acerca de las etiquetas para las alertas que no se encuentran en el código de la aplicación

GitHub Enterprise Cloud asigna una etiqueta de categoría a las alertas que no se encuentran en el código de aplicación. La etiqueta se relaciona con la ubicación de la alerta.

- Generada: código generado por el proceso de compilación

- Prueba: código de prueba

- Biblioteca: biblioteca o código de terceros

- Documentación: documentación

El Code scanning categoriza los archivos por sus rutas. No puedes categorizar los archivos de origen manualmente.

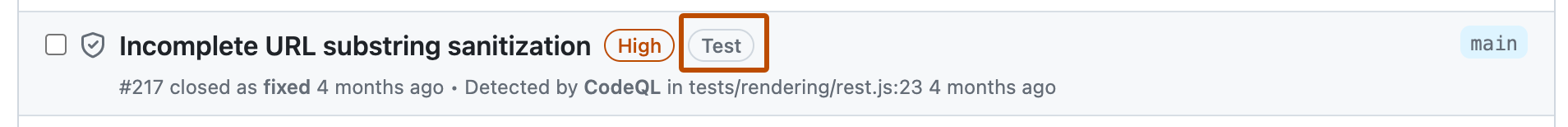

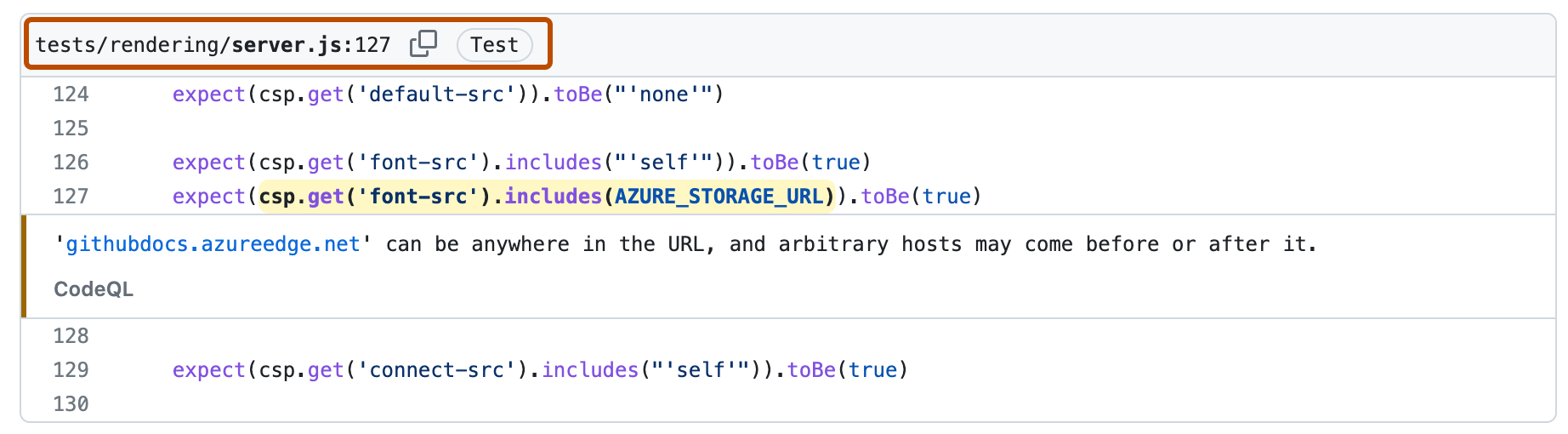

En este ejemplo, una alerta se marca como en el código "Probar" en la lista de alertas code scanning.

Al hacer clic para ver los detalles de la alerta, puedes ver que la ruta de acceso del archivo está marcada como código "Probar".

Note

Las alertas experimentales de code scanning estaban disponibles en una versión versión preliminar pública para JavaScript utilizando tecnología experimental en la acción CodeQL. Esta función era retirado. Para más información, consulte CodeQL code scanning deja obsoletas las alertas potenciadas por ML.

Acerca de la gravedad de alerta y los niveles de gravedad de seguridad

El nivel de gravedad de una alerta de code scanning indica cuánto riesgo agrega el problema al código base.

- Gravedad. Todas las alertas de code scanning tienen un nivel de

Error,WarningoNote. - Gravedad de seguridad. Cada alerta de seguridad encontrada con CodeQL también tiene un nivel de gravedad de seguridad de

Critical,High,MediumoLow.

Cuando una alerta tiene un nivel de gravedad de seguridad, code scanning muestra y usa este nivel en lugar de severity. Los niveles de gravedad de seguridad siguen el sistema de puntuación de vulnerabilidades comunes (CVSS) estándar del sector que también se usa para avisos en GitHub Advisory Database. Para obtener más información, consulta CVSS: Qualitative Severity Rating Scale.

Errores de comprobación de solicitudes de cambios para alertas de code scanning

Al habilitar code scanning en las solicitudes de incorporación de cambios, la comprobación solo produce un error si se detectan una o varias alertas de gravedad error, o gravedad critical de seguridad o high. La comprobación se realizará correctamente si se detectan alertas con gravedades inferiores o gravedades de seguridad. En el caso de los códigos base importantes, es posible que desees que code scanning compruebe si se producen errores cuando se detecten alertas, de modo que la alerta deba corregirse o descartarse antes de que se combine el cambio de código. Para obtener más información sobre los niveles de gravedad, consulta «Acerca de la gravedad de alerta y los niveles de gravedad de seguridad».

Puedes editar qué niveles de alerta de gravedad y gravedad de seguridad provocan un error de comprobación. Para obtener más información, vea «Editar la configuración predeterminada».

Cálculo de los niveles de gravedad de seguridad

Cuando se agrega una consulta de seguridad al conjunto de consultas predeterminado o ampliado de CodeQL, el equipo de ingeniería de CodeQL calcula la gravedad de seguridad de la siguiente manera.

- Busca todos los CV asignados a una o varias de las etiquetas CWE asociadas a la nueva consulta de seguridad.

- Calcula el percentil 75 de la puntuación de CVSS para esos CVE.

- Define esa puntuación como gravedad de seguridad para la consulta.

- Cuando se muestren las alertas encontradas por la consulta, traduce las puntuaciones numéricas a

Critical,High,MediumoLowmediante las definiciones de CVSS.

Para obtener más información, consulta «Cobertura de CWE de CodeQL» en el sitio de documentación de CodeQL.