Acerca de custom security configurations

Se recomienda proteger la organización con la GitHub-recommended security configuration y después evaluar los resultados de seguridad en los repositorios antes de configurar custom security configurations. Para más información, consulta Aplicación de la configuración de seguridad recomendada por GitHub en su organización.

Con custom security configurations, puede crear colecciones de opciones de configuración de habilitación para los productos de seguridad de GitHub para satisfacer las necesidades de seguridad específicas de su organización. Por ejemplo, puede crear una custom security configuration diferente para cada grupo de repositorios para reflejar sus diferentes niveles de visibilidad, tolerancia al riesgo e impacto.

Cómo crear una custom security configuration

Note

El estado de habilitación de algunas características de seguridad depende de otras características de seguridad de nivel superior. Por ejemplo, deshabilitar el gráfico de dependencias también deshabilitará Dependabot y las actualizaciones de seguridad. Para security configurations, las características de seguridad dependientes se indican con una sangría y .

-

En la esquina superior derecha de GitHub, seleccione la foto del perfil y haga clic en Sus organizaciones.

-

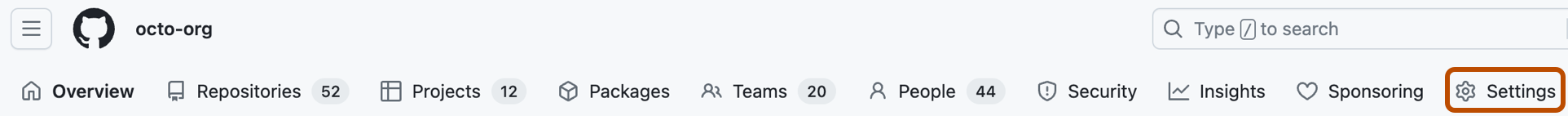

En el nombre de la organización, haz clic en Configuración. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Seguridad" de la barra lateral, seleccione el menú desplegable Seguridad del código y, a continuación, haga clic en Configuraciones.

-

En la sección "Configuraciones de seguridad de código", haga clic en Nueva configuración.

-

Para ayudar a identificar su custom security configuration y clarificar su finalidad en la página "Código security configurations", asigne un nombre a la configuración y cree una descripción.

-

En la fila "Características de GitHub Advanced Security", elija si quiere incluir o excluir características de GitHub Advanced Security (GHAS). Si tiene previsto aplicar una custom security configuration con características de GHAS a repositorios privados, debe contar con licencias de GHAS disponibles para cada confirmador único activo en esos repositorios o las características no se habilitarán. Consulta Acerca de la facturación de GitHub Advanced Security.

-

En la sección "Gráfico de dependencias" de la tabla de configuración de seguridad, elija si desea habilitar, deshabilitar o mantener la configuración existente para las siguientes características de seguridad:

- Gráfica de dependencias. Para obtener información sobre el gráfico de dependencias, consulta Acerca del gráfico de dependencias.

- Envío automático de dependencias. Para obtener información sobre el envío automático de dependencias, consulta Configuración del envío automático de dependencias para el repositorio.

- Dependabot. Para más información sobre Dependabot, consulta Acerca de las alertas Dependabot.

- Actualizaciones de seguridad. Para obtener información sobre las actualizaciones de seguridad, consulta Sobre las actualizaciones de seguridad de Dependabot.

-

En la sección "Code scanning" de la tabla de configuración de seguridad, elige si deseas habilitar, deshabilitar o mantener la configuración existente para code scanning configuración predeterminada. Si quieres dirigirte a ejecutores específicos para code scanning, también puedes elegir usar ejecutores con etiquetas personalizadas en este paso. Consulta Establecimiento de la configuración predeterminada para el examen del código.

-

En la sección "Secret scanning" de la tabla de configuración de seguridad, elija si desea habilitar, deshabilitar o mantener la configuración existente para las siguientes características de seguridad:

- Secret scanning. Para obtener información sobre secret scanning, consulta Acerca del examen de secretos.

- Protección contra el envío de cambios. Para obtener más información sobre la protección de inserción, consulta Acerca de la protección de inserción.

-

En la sección "Informes de vulnerabilidades privados" de la tabla de configuración de seguridad, elija si desea habilitar, deshabilitar o mantener la configuración existente para los informes de vulnerabilidades privados. Para obtener más información sobre los informes de vulnerabilidades privadas, consulta Configuración de informes de vulnerabilidades privadas para un repositorio.

-

Opcionalmente, en la sección “Directiva”, puede optar por aplicar automáticamente el security configuration a los repositorios recién creados en función de su visibilidad. Seleccione el menú desplegable Ninguno y, a continuación, haga clic en Público, en Privado e interno o en ambos.

Note

La security configuration predeterminada para una organización solo se aplica automáticamente a los nuevos repositorios creados en tu organización. Si un repositorio se transfiere a su organización, deberá aplicar manualmente un security configuration adecuado al repositorio.

-

Opcionalmente, en la sección "Directiva", puede aplicar la configuración y bloquear a los propietarios del repositorio para que no puedan cambiar las características habilitadas o inhabilitadas por la configuración (las características que no están establecidas no se aplican). Junto a "Aplicar configuración", seleccione Aplicar en el menú desplegable.

Note

Si un usuario de la organización intenta cambiar el estado de habilitación de una característica en una configuración aplicada mediante la API REST, la llamada a la API aparecerá correctamente, pero no cambiarán los estados de habilitación.

Algunas situaciones pueden interrumpir la aplicación de security configurations para un repositorio. Por ejemplo, la habilitación de code scanning no se aplicará a un repositorio si:

- GitHub Actions está habilitado inicialmente en el repositorio, pero luego se deshabilita en el repositorio.

- Los GitHub Actions requeridos por code scanning no están disponibles en el repositorio.

- Se cambia la definición para la que no se deben analizar los idiomas mediante la configuración predeterminada code scanning.

-

Para terminar de crear su custom security configuration, haga clic en Guardar configuración.

Pasos siguientes

Para aplicar su custom security configuration a los repositorios de su organización, consulta Aplicación de una configuración de seguridad personalizada.

Para obtener información sobre cómo editar tu custom security configuration, consulta Edición de una configuración de seguridad personalizada.