Corrección de alertas

Cuando un secreto se haya confirmado en un repositorio, deberás considerarlo en riesgo. GitHub recomienda tomar las siguientes acciones para los secretos en peligro:

- Compruebe que el secreto confirmado en GitHub sea válido. Solo se aplica a los tokens de GitHub. Consulta Comprobación de la validez de un secreto.

- Revise y actualice los servicios que usan el token anterior. En el caso de personal access token de GitHub, elimine el token en peligro y cree uno nuevo. Consulta Administración de tokens de acceso personal.

- En función del proveedor secreto, compruebe los registros de seguridad de cualquier actividad no autorizada.

Si se detecta un secreto en un repositorio público en GitHub y dicho secreto también coincide con el patrón de un asociado admitido, el secreto potencial se notifica automáticamente al proveedor de servicios. Para obtener detalles sobre todos los patrones de asociado admitidos, consulta Patrones de examen de secretos admitidos.

Cierre de alertas

Note

Secret scanning no cierra automáticamente las alertas cuando se ha quitado el token correspondiente del repositorio. Debe cerrar manualmente estas alertas en la lista de alertas de GitHub.

-

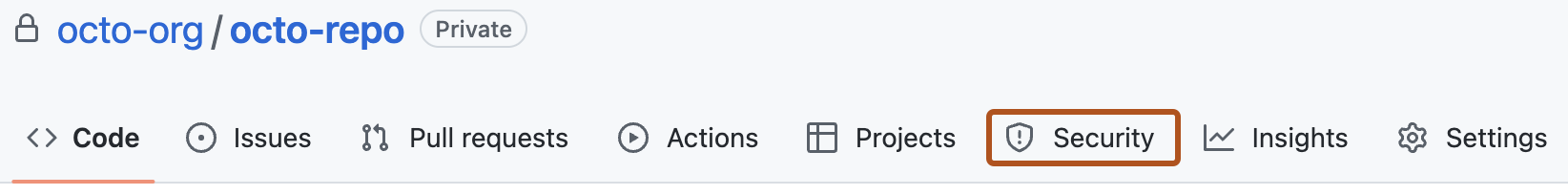

En GitHub, navegue hasta la página principal del repositorio.

-

En el nombre del repositorio, haz clic en Seguridad. Si no puedes ver la pestaña "Seguridad", selecciona el menú desplegable y, a continuación, haz clic en Seguridad.

-

En la barra lateral de la izquierda, en "Alertas de vulnerabilidad", haz clic en Secret scanning .

-

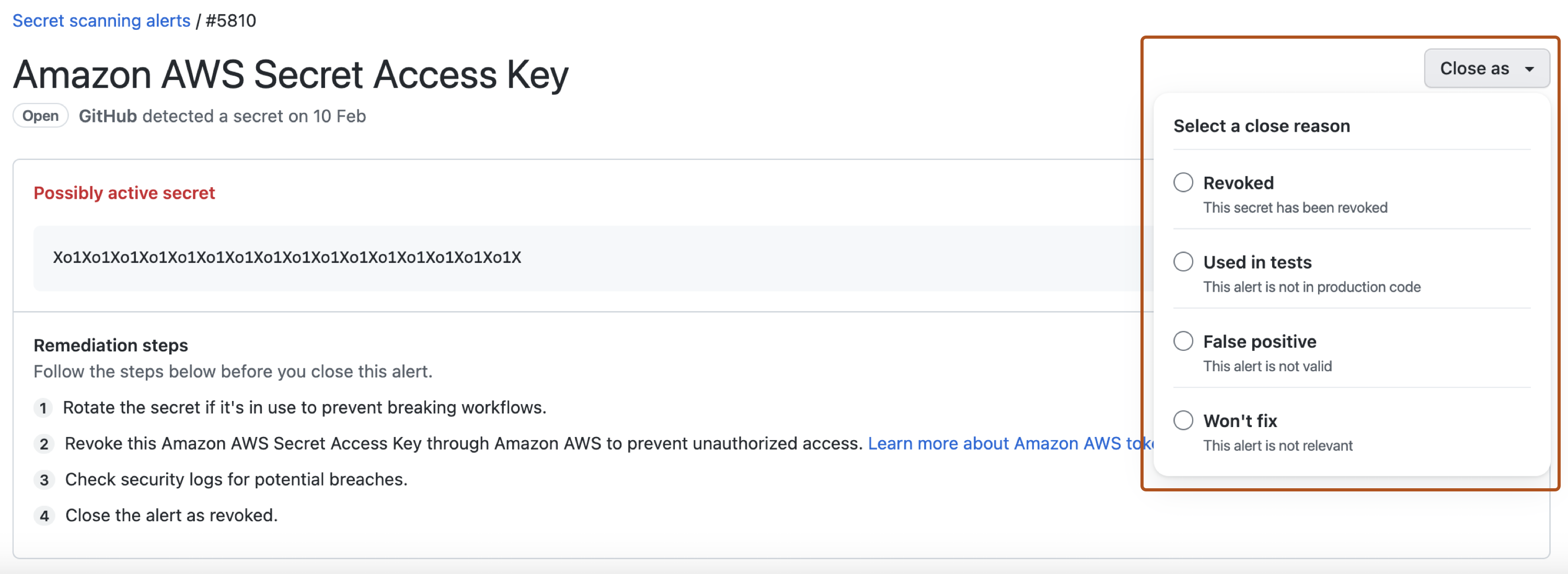

En "Secret scanning", haz clic en la alerta que quieres ver.

-

Para descartar una alerta, selecciona el menú desplegable "Cerrar como" y haz clic en un motivo para resolver una alerta.

-

Opcionalmente, en el campo "Comentario", agrega un comentario de descarte. El comentario de descarte se agregará a la escala de tiempo de la alerta y se puede usar como justificación durante el proceso de auditoría y creación de informes. Puedes ver el historial de todas las alertas descartadas y los comentarios del descarte en la escala de tiempo de la alerta. También puedes recuperar o establecer un comentario mediante la API Secret scanning. El comentario está incluido en el campo

resolution_comment. Para más información, consulta Puntos de conexión de la API REST para el examen de secretos en la documentación de la API REST. -

Haz clic en Cerrar alerta.