Usando um gateway de API com o OIDC

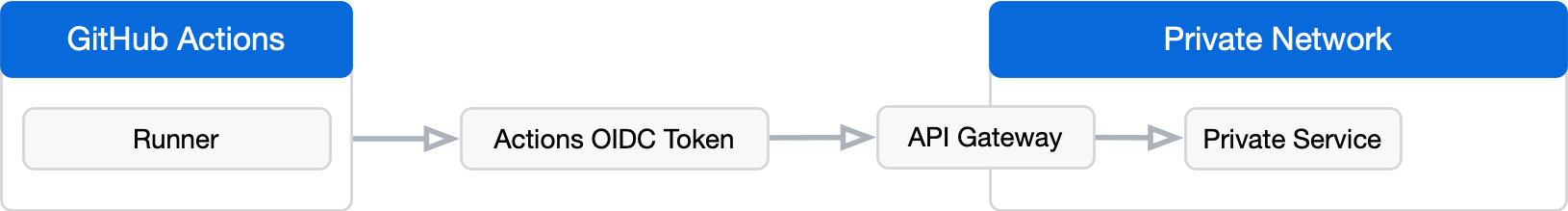

Com o GitHub Actions, você pode usar tokens OIDC (OpenID Connect) para autenticar seu fluxo de trabalho fora do GitHub Actions.Por exemplo, você pode executar um gateway de API na borda da sua rede privada que autentica as solicitações de entrada com o token OIDC e, em seguida, faz solicitações de API em nome do seu fluxo de trabalho na sua rede privada.

O seguinte diagrama fornece uma visão geral da arquitetura desta solução:

É importante que você verifique não apenas se o token OIDC veio do GitHub Actions, mas também se ele veio especificamente de seus fluxos de trabalho esperados, para que outros usuários do GitHub Actions não possam acessar serviços em sua rede privada. Você pode usar declarações OIDC para criar essas condições. Para saber mais, confira Sobre o enrijecimento de segurança com o OpenID Connect.

As principais desvantagens dessa abordagem são que você deve implementar o gateway de API para fazer solicitações em seu nome e executar o gateway na borda da rede.

As seguintes vantagens são aplicáveis.

- Você não precisa configurar nenhum firewall ou modificar o roteamento de sua rede privada.

- O gateway de API não tem estado e é dimensionado horizontalmente para lidar com alta disponibilidade e alta taxa de transferência.

Para obter mais informações, consulte uma implementação de referência de um API Gateway no repositório github/actions-oidc-gateway. Essa implementação requer personalização para seu caso de uso e não está pronta para ser executada no estado em que se encontra.) Para saber mais, confira Sobre o enrijecimento de segurança com o OpenID Connect.