경고 해결하기

비밀이 리포지토리에 커밋되면 보안이 손상된 것으로 간주해야 합니다. GitHub에서는 손상된 비밀에 대해 다음 작업을 권장합니다.

- GitHub에 커밋된 비밀이 유효한지 확인합니다. GitHub 토큰에만 적용됩니다. 비밀의 유효성 확인을 참조하세요.

- 이전 토큰을 사용하는 모든 서비스를 검토하고 업데이트합니다. GitHub personal access token의 경우 손상된 토큰을 삭제하고 새 토큰을 만듭니다. 개인용 액세스 토큰 관리을(를) 참조하세요.

- 비밀 공급자에 따라 보안 로그에 권한이 없는 활동이 있는지 확인합니다.

GitHub의 퍼블릭 리포지토리에서 시크릿이 탐지되고 시크릿이 지원되는 파트너 패턴과도 일치하는 경우 잠재적 시크릿이 서비스 공급자에게 자동으로 보고됩니다. 지원되는 모든 파트너 패턴에 대한 자세한 내용은 지원되는 비밀 검사 패턴을(를) 참조하세요.

경고 닫기

Note

Secret scanning은(는) 리포지토리에서 해당 토큰이 제거된 경우 경고를 자동으로 종료하지 않습니다. GitHub의 경고 목록에서 이러한 경고를 수동으로 닫아야 합니다.

-

GitHub에서 리포지토리의 기본 페이지로 이동합니다.

-

리포지토리 이름 아래에서 보안을 클릭합니다. "보안" 탭이 표시되지 않으면 드롭다운 메뉴를 선택한 다음 보안을 클릭합니다.

-

왼쪽 사이드바의 "취약성 경고"에서 Secret scanning 을(를) 클릭합니다.

-

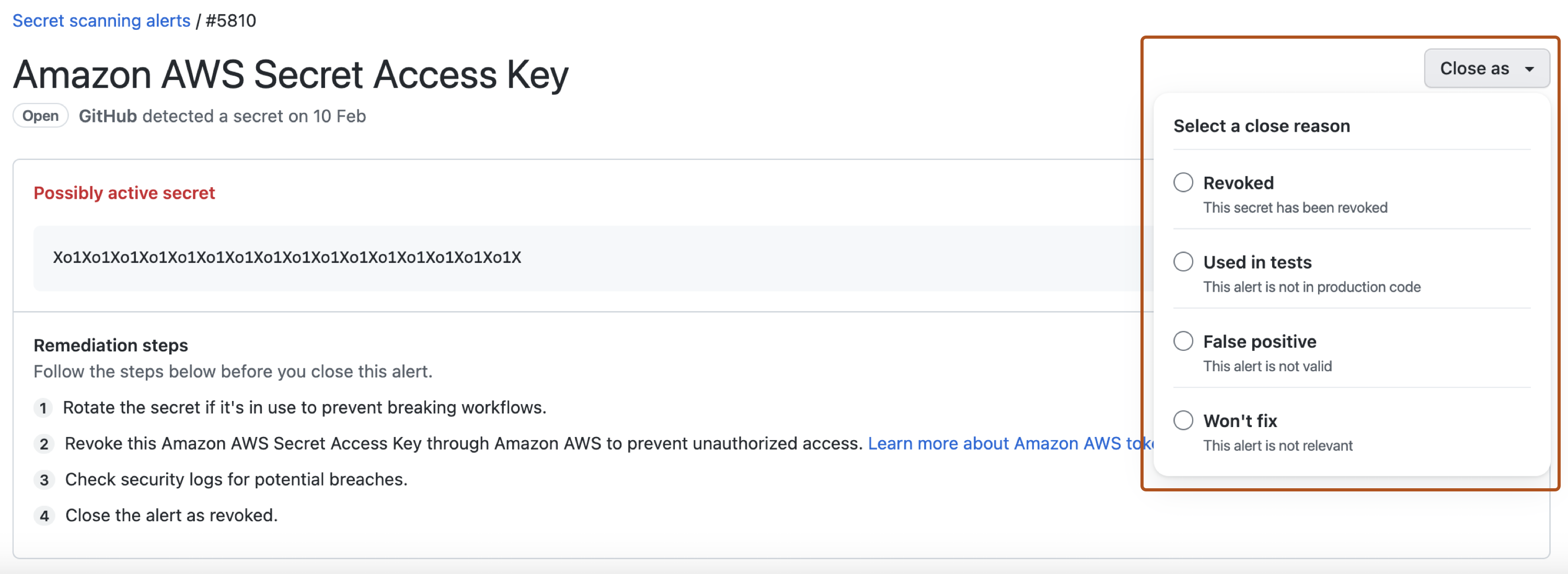

"Secret scanning" 아래에서 보려는 경고를 클릭합니다.

-

경고를 해제하려면 "다음으로 닫기" 드롭다운 메뉴를 선택하고 경고 해결 이유를 클릭합니다.

-

필요에 따라 "메모" 필드에 해제 주석을 추가합니다. 해제 설명은 경고 타임라인에 추가되며 감사 및 보고 중에 근거로 사용할 수 있습니다. 경고 타임라인에서 해제된 모든 경고 및 해제 주석의 기록을 볼 수 있습니다. Secret scanning API를 사용하여 주석을 검색하거나 설정할 수도 있습니다. 설명은

resolution_comment필드에 포함됩니다. 자세한 내용은 REST API 설명서에서 비밀 검사를 위한 REST API 엔드포인트을(를) 참조하세요. -

[경고 닫기] 를 클릭합니다.