Observação: o administrador do site precisa habilitar a secret scanning no sua instância do GitHub Enterprise Server para que você possa usar esse recurso. Para obter mais informações, confira "Configurar a varredura de segredo para o seu dispositivo".

Talvez você não consiga habilitar ou desabilitar a secret scanning se um proprietário da empresa tiver definido uma política no nível da empresa. Para obter mais informações, confira "Como impor políticas para segurança e análise de código na empresa".

Como habilitar os verificação de segredo

Você pode habilitar verificação de segredo em qualquer repositório repositório pertencente a uma organização. Uma vez habilitado, o secret scanning verifica todos segredos em todo o histórico do Git em todos os branches presentes no repositório GitHub. Secret scanning não faz verificações de issues.

Você também pode habilitar secret scanning para vários repositórios em uma organização ao mesmo tempo. Para obter mais informações, confira "Como proteger sua organização".

Note: se sua organização pertence a uma conta corporativa, um proprietário corporativo também pode habilitar secret scanning no nível de empresa. Para obter mais informações, confira "Como gerenciar os recursos do GitHub Advanced Security na empresa".

O administrador de um repositório pode optar por desabilitar o secret scanning em um repositório a qualquer momento. Para obter mais informações, confira "Gerenciando as configurações de segurança e análise do repositório".

-

No sua instância do GitHub Enterprise Server, navegue até a página principal do repositório.

-

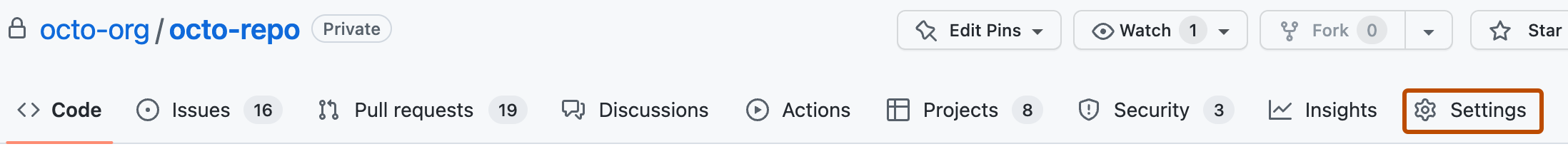

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Se o Advanced Security ainda não estiver habilitado no repositório, à direita de "GitHub Advanced Security", clique em Habilitar.

-

Revise o impacto da habilitação do Advanced Security e clique em Habilitar o GitHub Advanced Security neste repositório.

-

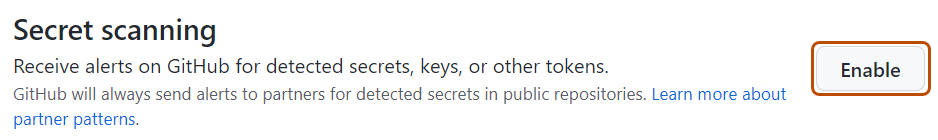

Quando você habilitar Advanced Security, secret scanning pode ser habilitado automaticamente para o repositório, devido às configurações da organização. Se "Secret scanning" for mostrado com um botão Habilitar, você ainda precisará habilitar a secret scanning clicando em Habilitar. Se um botão Desabilitar for exibido, a secret scanning já estará habilitada.

Como habilitar recursos adicionais do verificação de segredo

Você pode habilitar os seguintes recursos adicionais de secret scanning por meio das configurações "Segurança e análise de código" do repositório:

- Proteção por push. Para obter mais informações, confira "Proteção por push para repositórios e organizações".

Como excluir diretórios dos verificação de segredo

Você pode configurar um arquivo secret_scanning.yml para excluir diretórios de secret scanning, inclusive quando você usa proteção por push. Por exemplo, você pode excluir diretórios que contenham testes ou conteúdo gerado aleatoriamente.

-

No sua instância do GitHub Enterprise Server, navegue até a página principal do repositório.

-

Acima da lista de arquivos, usando o menu suspenso Adicionar arquivo, clique em Criar arquivo.

-

No campo de nome do arquivo, digite .github/secret_scanning.yml.

-

Em Editar novo arquivo, digite

paths-ignore:seguido dos caminhos que deseja excluir da secret scanning.paths-ignore: - "foo/bar/*.js"Você pode usar caracteres especiais, como

*para filtrar caminhos. Para obter mais informações sobre os padrões de filtro, confira "Sintaxe de fluxo de trabalho do GitHub Actions".Observações:

- Se houver mais de mil entradas em

paths-ignore, a secret scanning excluirá apenas os primeiros mil diretórios das verificações. - Se

secret_scanning.ymlfor maior que 1 MB, o secret scanning vai ignorar todo o arquivo.

- Se houver mais de mil entradas em

Você também pode ignorar alertas individuais de secret scanning. Para obter mais informações, confira "Gerenciar alertas da verificação de segredo".