Sobre o Dependabot

Este guia de início rápido orienta você na configuração e na habilitação do Dependabot e na exibição de Dependabot alerts e atualizações para um repositório.

O Dependabot consiste em três recursos diferentes que ajudam você a gerenciar dependências:

- Dependabot alerts: informam você sobre vulnerabilidades nas dependências usadas em um repositório.

- Dependabot security updates: geram automaticamente pull requests para atualizar as dependências usadas que possuem vulnerabilidades de segurança conhecidas.

- Dependabot version updates: geram automaticamente pull requests para manter suas dependências atualizadas.

Pré-requisitos

Antes de usar o recurso de Dependabot alerts no GitHub, verifique se o administrador da empresa habilitou o Dependabot para a instância. Para saber mais, confira Habilitando o Dependabot para sua empresa.

Para o propósito deste guia, você usará um repositório de demonstração que ilustrará como o Dependabot encontra vulnerabilidades em dependências, onde é possível ver Dependabot alerts no GitHub e como explorar, corrigir ou ignorar esses alertas.

É necessário começar criando fork no repositório de demonstração.

- Navegue até https://github.com/dependabot/demo.

- Na parte superior direita da página, clique em Criar fork.

- Selecione um proprietário (é possível selecionar sua conta pessoal do GitHub) e digite um nome de repositório. Para saber como criar fork em repositórios, confira Criar fork de um repositório.

- Clique em Criar bifurcação.

Habilitar o Dependabot para o seu repositório

É necessário seguir as etapas abaixo no repositório em que você criou fork na etapa Pré-requisitos.

-

Em GitHub, acesse a página principal do repositório.

-

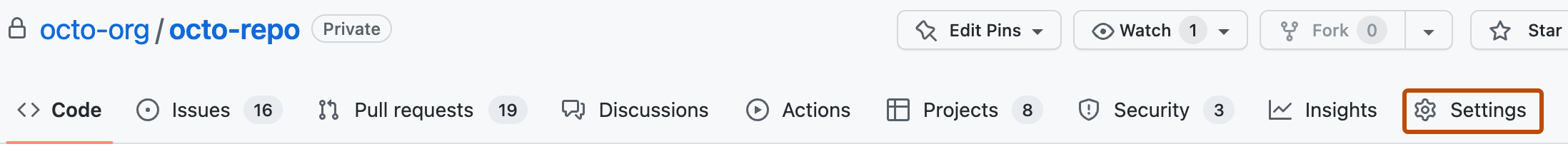

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Security" da barra lateral, clique em Code security and analysis.

-

Em "Code security and analysis", à direita de Dependabot alerts, clique em Enable para Dependabot alerts, Dependabot security updates e Dependabot version updates.

-

Opcionalmente, se estiver interessado em experimentar Dependabot version updates, clique em .github/dependabot.yml. Isso criará um arquivo de configuração

dependabot.ymlpadrão no diretório/.githubdo repositório. Para habilitar Dependabot version updates no repositório, você normalmente configura esse arquivo a fim de atender às suas necessidades editando o arquivo padrão e confirmando as alterações. É possível conferir o trecho fornecido em Configurando a versão das atualizações do Dependabot para obter um exemplo.

Note

Se o grafo de dependência ainda não estiver habilitado para o repositório, o GitHub fará isso automaticamente quando você habilitar o Dependabot.

Para saber como configurar cada um desses recursos do Dependabot, confira Configurando alertas do Dependabot, Configurando as atualizações de segurança do Dependabot e Configurando a versão das atualizações do Dependabot.

Exibir Dependabot alerts para um repositório

Se os Dependabot alerts estiverem habilitados para um repositório, será possível exibir os Dependabot alerts na guia "Segurança" do repositório. É possível usar o repositório em que você criou fork e para o qual habilitou Dependabot alerts na seção anterior.

-

Em GitHub, acesse a página principal do repositório.

-

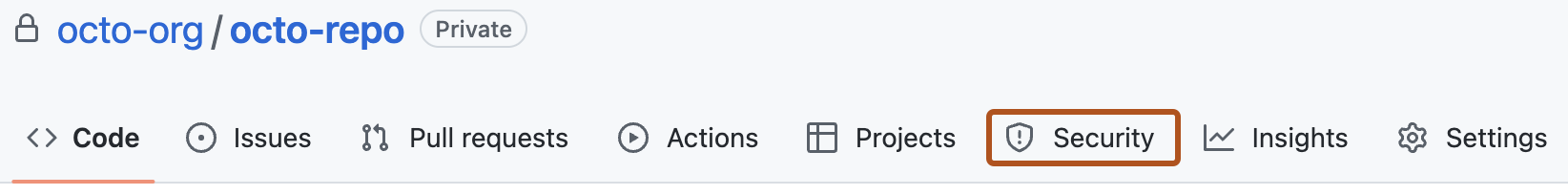

Abaixo do nome do repositório, clique em Segurança. Caso não consiga ver a guia "Segurança", selecione o menu suspenso e clique em Segurança.

-

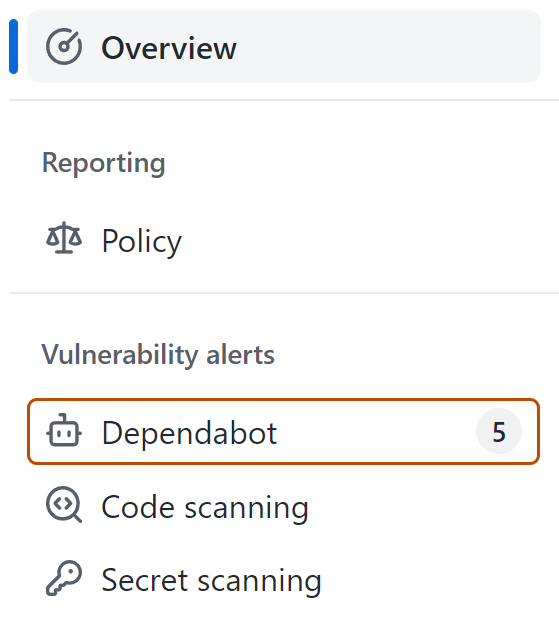

Na barra lateral "Alertas de vulnerabilidade" da visão geral de segurança, clique em Dependabot . Se essa opção está ausente, isso significa que você não tem acesso aos alertas de segurança e precisa receber o acesso. Para obter mais informações, confira Gerenciando as configurações de segurança e análise do repositório.

-

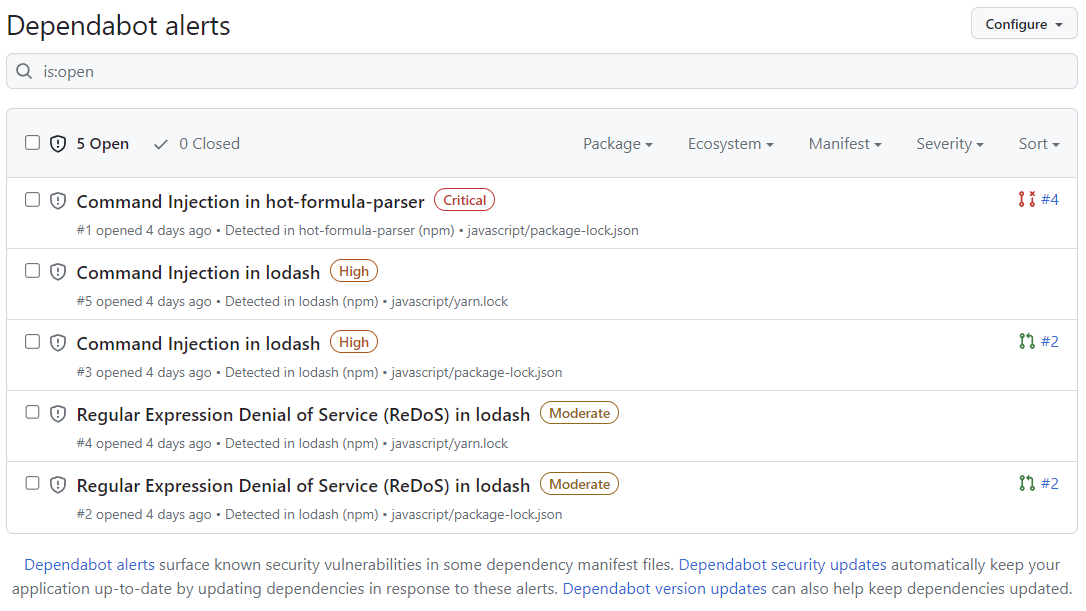

Examine os alertas abertos na página de Dependabot alerts. Por padrão, a página exibe a guia Aberto , listando os alertas abertos. (É possível exibir qualquer alerta fechado clicando em Fechado).

É possível filtrar os Dependabot alerts na lista, usando uma variedade de filtros ou rótulos. Para saber mais, confira Visualizando e atualizando alertas do Dependabot. Você também pode usar as Regras de triagem automática do Dependabot para filtrar alertas de falsos positivos ou alertas que não são de seu interesse. Para saber mais, confira Sobre as regras de triagem automática do Dependabot.

-

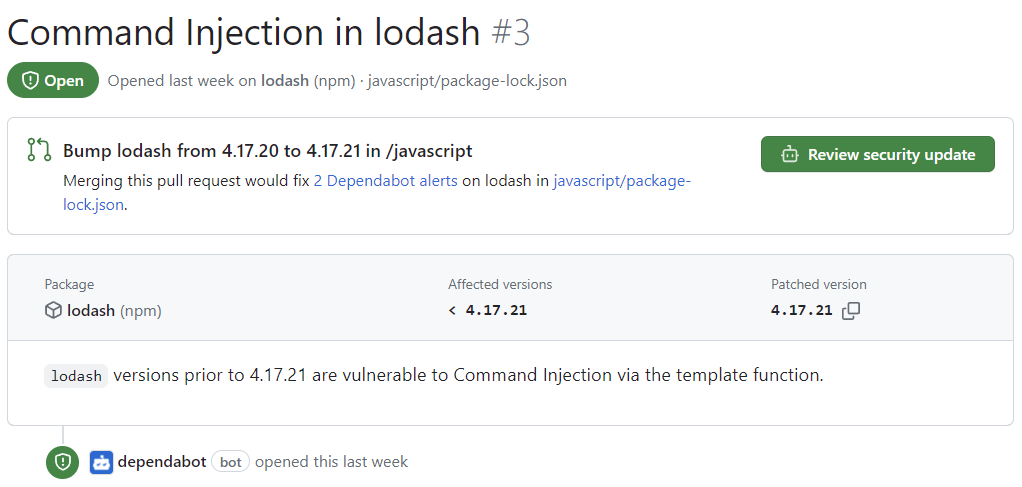

Clique no alerta "Injeção de comando em lodash" no arquivo

javascript/package-lock.json. A página de detalhes do alerta mostrará as seguintes informações (observe que algumas podem não se aplicar a todos os alertas):- Indica se o Dependabot criou uma solicitação de pull que corrigirá a vulnerabilidade. É possível examinar a atualização de segurança sugerida clicando em Examinar atualização de segurança.

- Pacote envolvido

- Versões afetadas

- Versão corrigida

- Breve descrição da vulnerabilidade

-

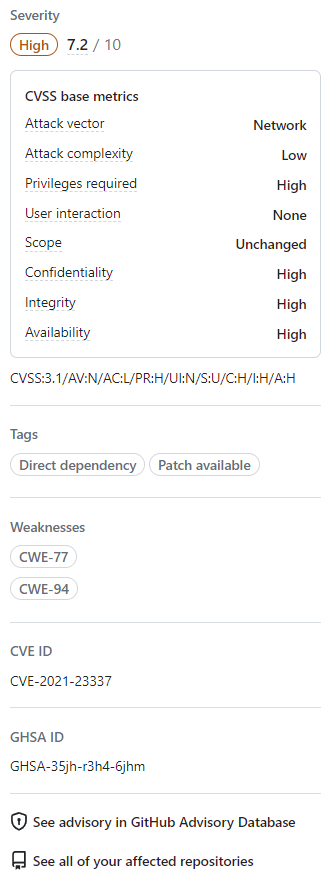

Opcionalmente, também é possível explorar as informações no lado direito da página. Algumas das informações mostradas na captura de tela podem não se aplicar a todos os alertas.

- Severidade

- Métricas de CVSS: usamos níveis de CVSS para atribuir níveis de severidade. Para saber mais, confira Sobre o banco de dados de avisos do GitHub.

- Marcações

- Fraquezas: lista de CWEs relacionados à vulnerabilidade, se aplicável

- ID de CVE: identificador exclusivo de CVE para a vulnerabilidade, se aplicável

- ID de GHSA: identificador exclusivo do aviso correspondente no GitHub Advisory Database. Para saber mais, confira Sobre o banco de dados de avisos do GitHub.

- Opção para navegar até o aviso no GitHub Advisory Database

- Opção para ver todos os repositórios afetados por esta vulnerabilidade

- Opção de sugestão de melhorias para o aviso no GitHub Advisory Database

Para saber como exibir, priorizar e classificar Dependabot alerts, confira Visualizando e atualizando alertas do Dependabot.

Corrigir ou ignorar um alerta do Dependabot

É possível corrigir ou ignorar Dependabot alerts no GitHub. Continue usando o repositório em que você criou fork como exemplo e o alerta "Injeção de comando em lodash" descrito na seção anterior.

- Navegue até a guia de Dependabot alerts do repositório. Para saber mais, confira a seção Exibir Dependabot alerts para um repositório acima.

- Clique em um alerta.

- Clique no alerta "Injeção de comando em lodash" no arquivo

javascript/package-lock.json. - Examine o alerta. Você pode:

-

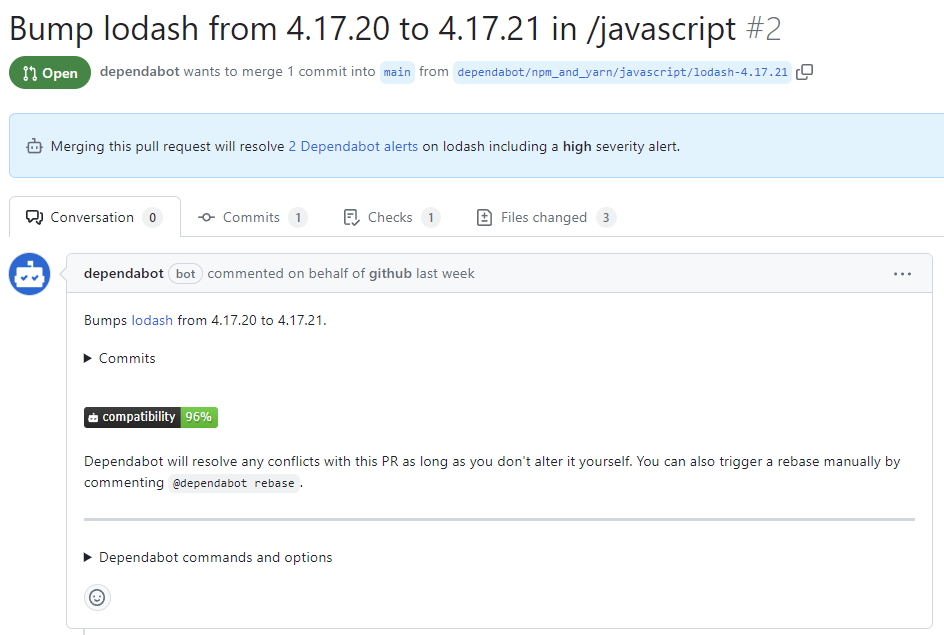

Examine a atualização de segurança sugerida clicando em Examinar atualização de segurança. Isso abrirá a solicitação de pull gerada pelo Dependabot com a correção de segurança.

- Na descrição da solicitação de pull, é possível clicar em Commits para explorar os commits incluídos nela.

- Também é possível clicar em Comandos e opções do Dependabot para aprender sobre os comandos que podem ser usados a fim de interagir com a solicitação de pull.

- Quando estiver pronto para atualizar a dependência e resolver a vulnerabilidade, faça merge da pull request.

-

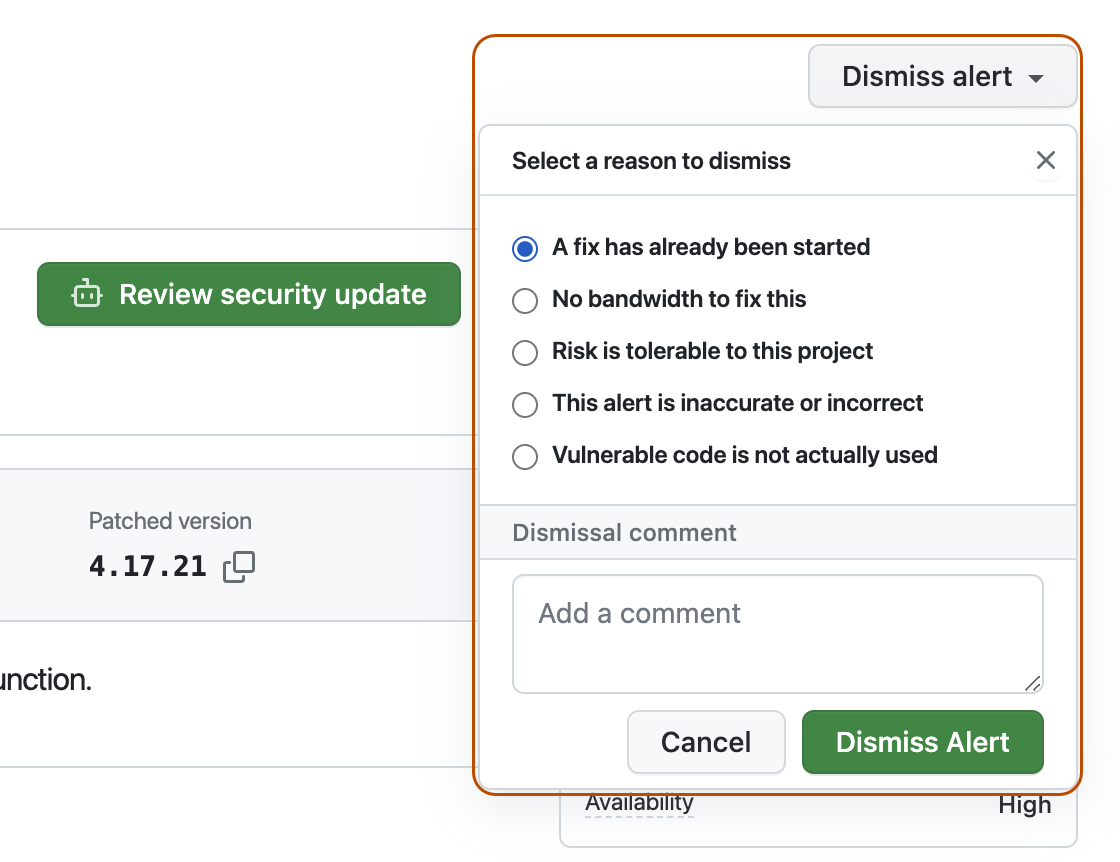

Se você decidir que deseja ignorar o alerta:

-

Volte para a página de detalhes do alerta.

-

No canto superior direito, clique em Ignorar alerta.

-

Selecione um motivo para ignorar o alerta.

-

Opcionalmente, adicione um comentário de ignorar. O comentário de ignorar será adicionado à linha do tempo do alerta e pode ser usado como justificativa em auditorias e relatórios.

-

Clique em Ignorar alerta. O alerta não aparecerá mais na guia Aberto da lista de alertas e será possível vê-lo na guia Fechado.

-

-

Para saber mais sobre a análise e a atualização de Dependabot alerts, confira Visualizando e atualizando alertas do Dependabot.

Solução de problemas

Poderá ser necessário solucionar problemas nos seguintes casos:

- O Dependabot está impedido de criar uma solicitação de pull para corrigir um alerta ou

- As informações relatadas pelo Dependabot não correspondem com o esperado.

Para saber mais, confira Solução de problemas do Dependabot e Solução de problemas de detecção de dependências vulneráveis, respectivamente.

Próximas etapas

Para obter mais informações sobre como configurar atualizações do Dependabot, consulte Configurando as atualizações de segurança do Dependabot e Configurando a versão das atualizações do Dependabot.

Para saber mais sobre a configuração do Dependabot para uma organização, confira Configurando alertas do Dependabot.

Para saber mais sobre a exibição de solicitações de pull abertas pelo Dependabot, confira Gerenciar pull requests para atualizações de dependências.

Para saber mais sobre os avisos de segurança que contribuem com os Dependabot alerts, confira Como procurar avisos de segurança no GitHub Advisory Database.

Para saber mais sobre a configuração de notificações sobre Dependabot alerts, confira Configurando notificações para alertas do Dependabot.