Qualquer pessoa com permissão de leitura para um repositório pode ver anotações de code scanning em pull requests. Para saber mais, confira Alertas de varredura de código de triagem em pull requests.

Visualizar os alertas de um repositório

Você precisa ter a permissão de gravação para ver um resumo de todos os alertas de um repositório na guia Segurança.

Por padrão, os alertas do code scanning são filtrados para mostrar somente alertas para o branch padrão do repositório.

-

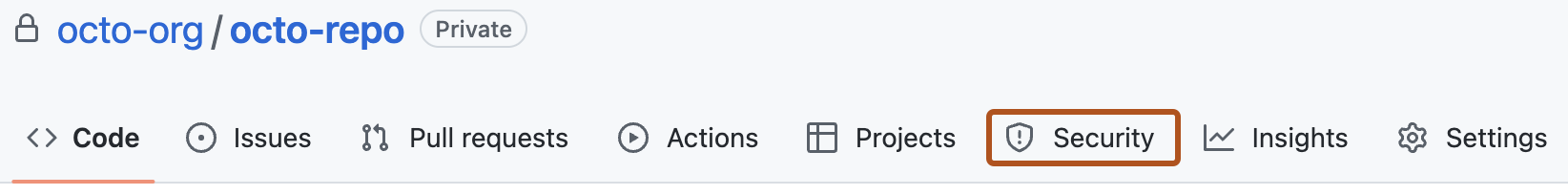

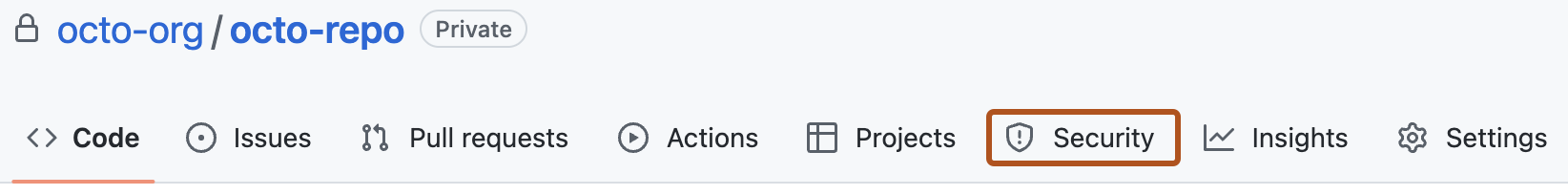

Em GitHub, acesse a página principal do repositório.

-

Abaixo do nome do repositório, clique em Segurança. Caso não consiga ver a guia "Segurança", selecione o menu suspenso e clique em Segurança.

-

Na barra lateral, clique em Code scanning.

-

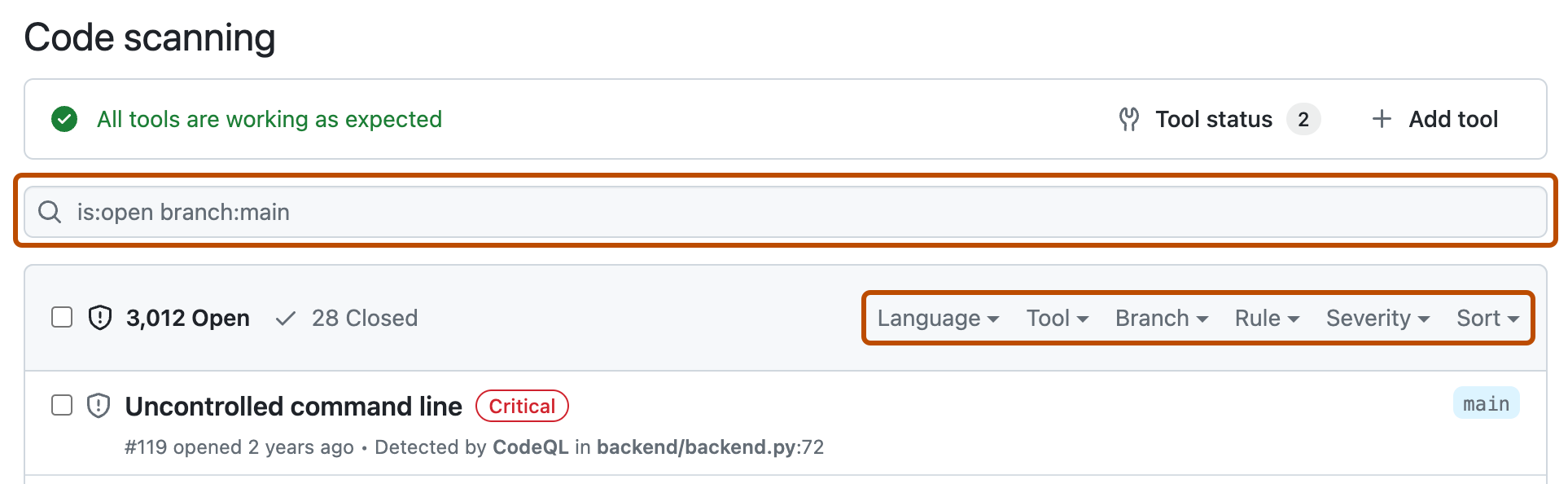

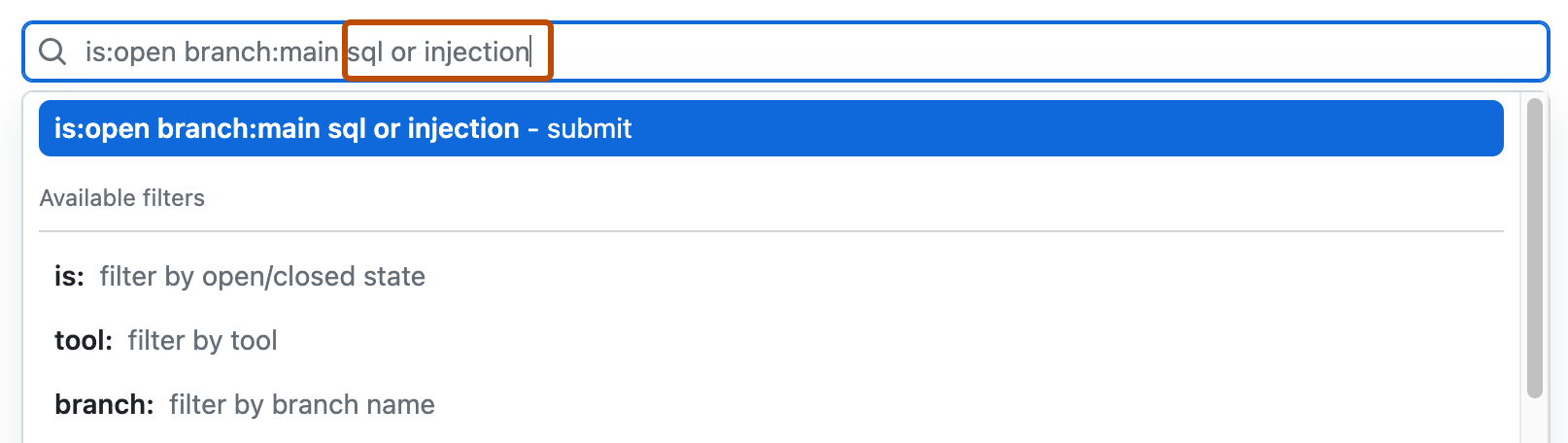

Opcionalmente, use a caixa de pesquisa de texto livre ou os menus suspensos para filtrar alertas. Por exemplo, você pode filtrar pela ferramenta usada para identificar alertas.

-

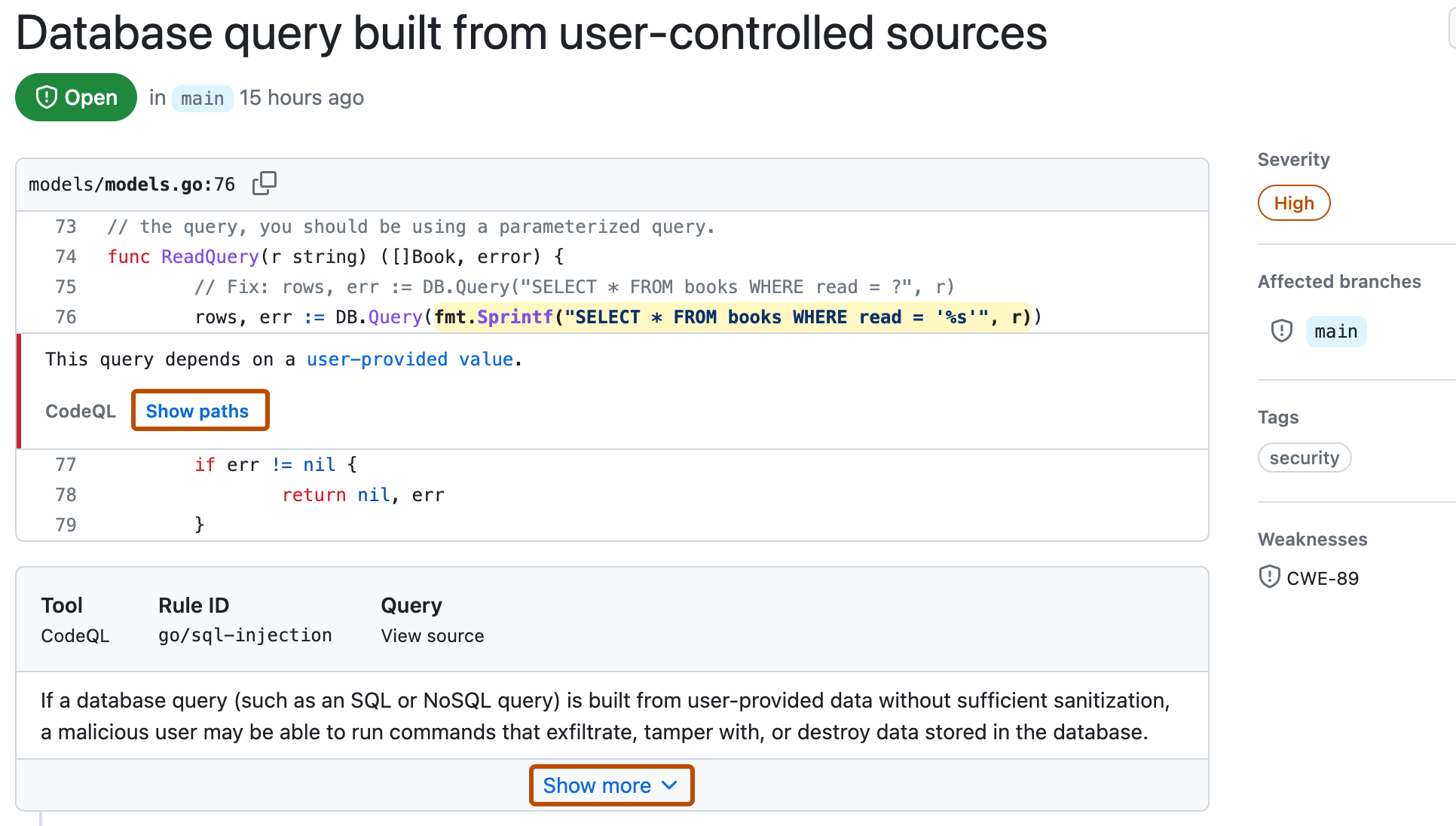

Em "Code scanning", clique no alerta que deseja explorar para ver a página do alerta detalhado. O status e os detalhes na página de alerta refletem apenas o estado do alerta no branch padrão do repositório, mesmo que o alerta exista em outros branches. Você pode ver o status do alerta em branches não padrão na seção Branches afetados no lado direito da página de alerta. Se um alerta não existir no branch padrão, o status do alerta será exibido como "na solicitação de pull" ou "no branch" e será cinza.

-

Opcionalmente, se o alerta realçar um problema com o fluxo de dados, clique em Mostrar caminhos para exibir o caminho da fonte de dados até o coletor em que é usado.

-

Alertas da análise de CodeQL incluem uma descrição do problema. Clique em Mostrar mais para obter diretrizes sobre como corrigir o código.

Para saber mais, confira Sobre alertas de digitalização de códigos.

Note

Você pode ver informações sobre quando a análise da code scanning foi executada pela última vez na página do status da ferramenta. Para saber mais, confira Sobre a página de status da ferramenta para a verificação de código.

Filtrando alertas de code scanning

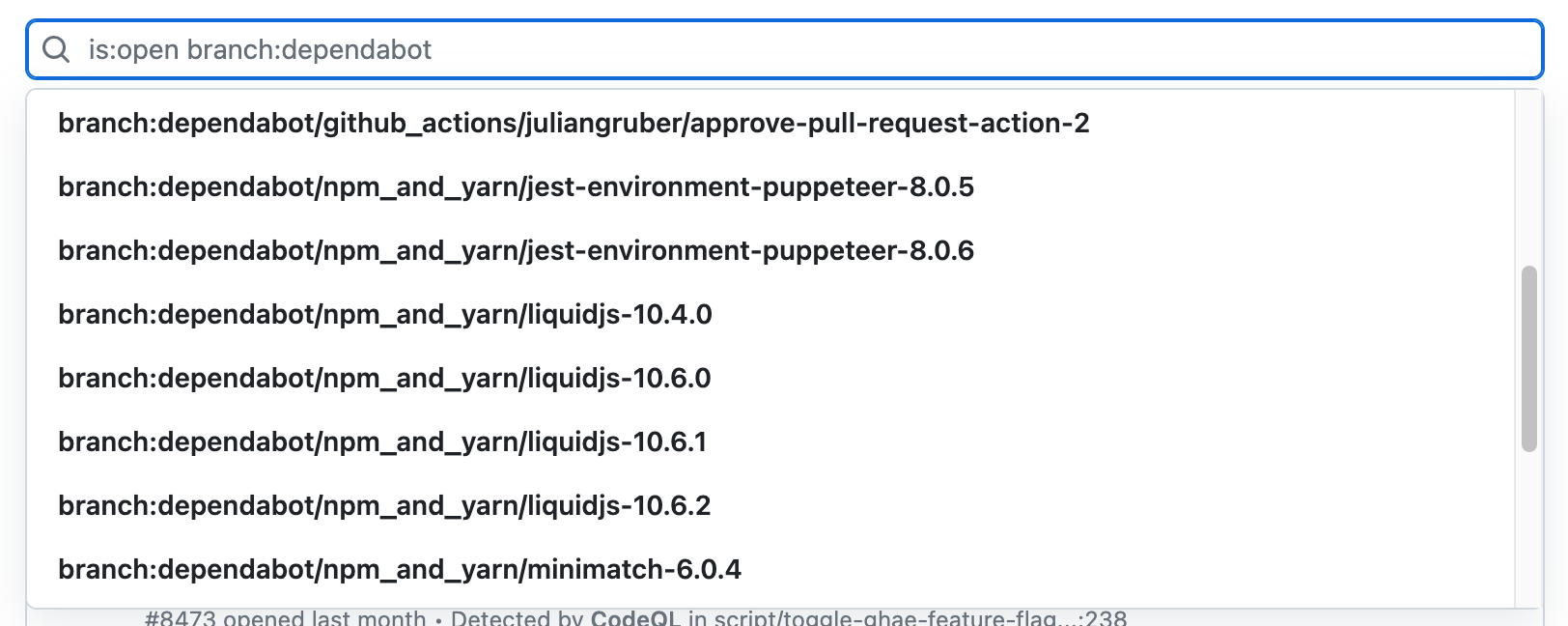

Você pode filtrar os alertas exibidos no modo de exibição de alertas de code scanning. Isso é útil caso haja muitos alertas pois você pode se concentrar em um determinado tipo de alerta. Existem alguns filtros predefinidos e uma série de palavras-chave que você pode usar para refinar a lista de alertas exibidos.

Quando você seleciona uma palavra-chave em uma lista suspensa ou ao inserir uma palavra-chave no campo de pesquisa, somente os valores com resultados são mostrados. Isso facilita evitar a configuração de filtros que não encontram nenhum resultado.

Se você inserir vários filtros, a exibição mostrará os alertas que correspondem a todos esses filtros. Por exemplo, is:closed severity:high branch:main exibirá apenas os alertas de alta gravidade fechados presentes no branch main. A exceção a isso são filtros relacionados a referências (ref, branch e pr): is:open branch:main branch:next mostrará os alertas abertos dos branches maine next.

Observe que, se você tiver filtrado os alertas em um branch não padrão, mas os mesmos alertas existirem no branch padrão, a página de qualquer alerta especificado ainda refletirá apenas o status do alerta no branch padrão, mesmo que esse status entre em conflito com o status em um branch não padrão. Por exemplo, um alerta exibido na lista "Abrir" no resumo dos alertas de branch-x pode mostrar o status "Corrigido" na página do alerta, caso o alerta já esteja corrigido no branch padrão. Veja o status do alerta para o branch na seção Branches afetados no lado direito da página de alerta.

Você pode preceder o filtro tag com - para excluir os resultados com essa marca. Por exemplo, -tag:style mostra apenas alertas que não têm a tag style.

Restringir resultados apenas ao código do aplicativo

Use o filtro "Apenas alertas no código do aplicativo" ou a palavra-chave autofilter:true e o valor para restringir os resultados aos alertas no código do aplicativo. Para obter mais informações sobre os tipos de código que são rotulados automaticamente como código que não é de aplicativo, confira Sobre alertas de digitalização de códigos.

Pesquisando alertas de code scanning

Você pode pesquisar na lista de alertas. Isso é útil se houver um grande número de alertas no seu repositório, ou, por exemplo, se você não souber o nome exato de um alerta. O GitHub realiza a pesquisa de texto livre:

- O nome do alerta

- Os detalhes do alerta (isso também inclui as informações ocultas da exibição por padrão na seção recolhível Mostrar mais)

| Pesquisa compatível | Exemplo de sintaxe | Resultados |

|---|---|---|

| Pesquisa de uma palavra | injection | Retorna todos os alertas que contêm a palavra injection |

| Pesquisa de múltiplas palavras | sql injection | Retorna todos os alertas que contêm sql ou injection |

| Pesquisa de correspondência exata (use aspas duplas) | "sql injection" | Retorna todos os alertas que contêm a frase exata sql injection |

| OU pesquisa | sql OR injection | Retorna todos os alertas que contêm sql ou injection |

| Pesquisa E | sql AND injection | Retorna todos os alertas que contêm palavras sql e injection |

Tip

- A busca múltipla de palavras é equivalente a uma busca OU.

- A pesquisa AND retornará resultados em que os termos da pesquisa são encontrados em qualquer lugar e em qualquer ordem no nome ou nos detalhes do alerta.

- Em GitHub, acesse a página principal do repositório.

- Abaixo do nome do repositório, clique em Segurança. Caso não consiga ver a guia "Segurança", selecione o menu suspenso e clique em Segurança.

- Na barra lateral, clique em Code scanning.

- À direita dos menus suspensos Filtros, digite as palavras-chave a serem pesquisadas na caixa de pesquisa de texto livre.

- Pressione Retornar. O anúncio do alerta conterá os alertas code scanning alertas abertos correspondentes aos seus critérios de busca.

Como auditar as respostas aos alertas da code scanning

Você pode auditar as ações executadas em resposta aos alertas do code scanning usando as ferramentas do GitHub. Para saber mais, confira Alertas de segurança de auditoria.