À propos de la page d'alerte secret scanning

Quand vous activez l’secret scanning pour un dépôt ou que vous poussez des commits sur un dépôt où l’secret scanning est activée, GitHub recherche dans le contenu des secrets qui correspondent aux modèles définis par les fournisseurs de services et à tous les modèles personnalisés définis dans votre entreprise, organisation ou dépôt.

Lorsque secret scanning détecte un secret, GitHub génère une alerte. GitHub affiche une alerte sous l’onglet Sécurité du dépôt.

Affichage des alertes

- Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

- Sous le nom du dépôt, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

- Dans la barre latérale gauche, sous « Alertes de vulnérabilité », cliquez sur Secret scanning .

- Sous « Secret scanning », cliquez sur l’alerte que vous souhaitez afficher.

Filtrage des alertes

Vous pouvez appliquer différents filtres à la liste des alertes pour vous aider à trouver celles qui vous intéressent. Vous pouvez utiliser les menus déroulants au-dessus de la liste des alertes ou entrer les qualificateurs répertoriés dans la table dans la barre de recherche.

| Qualificateur | Description |

|---|---|

is:open | Affiche les alertes ouvertes. |

is:closed | Affiche les alertes fermées. |

validity:active | Affiche des alertes pour les secrets qui sont toujours actifs. Pour plus d'informations sur les états de validité, consultez « Vérification de la validité d'un secret. » |

validity:inactive | Affiche des alertes pour les secrets qui ne sont plus actifs. |

validity:unknown | Affiche des alertes pour les secrets où l'état de validité du secret est inconnu. |

secret-type:SECRET-NAME | Affiche des alertes pour un type de secret spécifique, par exemple secret-type:github_personal_access_token. Pour une liste des types de secret pris en charge, consultez « Modèles d'analyse des secrets. » |

provider:PROVIDER-NAME | Affiche des alertes pour un fournisseur spécifique, par exemple provider:github. Pour obtenir la liste des partenaires pris en charge, consultez « Modèles d'analyse des secrets ». |

Évaluation des alertes

Vous pouvez vérifier la validité d'un secret, pour voir s'il est toujours actif. S'applique uniquement aux jetons GitHub. Pour plus d'informations, consultez « Vérification de la validité d'un secret. »

Vérification de la validité d'un secret

Les vérifications de validité vous aident à classer par ordre de priorité les alertes en vous indiquant quels secrets sont active ou inactive. Un secret active est un secret qui pourrait encore être exploité, de sorte que ces alertes doivent être examinées et corrigées comme une priorité.

Par défaut, GitHub vérifie la validité des jetons GitHub et affiche l'état de validité du jeton dans l'affichage des alertes.

| Validité | État | Result |

|---|---|---|

| Secret actif | active | GitHub a vérifié auprès du fournisseur de ce secret et a constaté que le secret est actif |

| Secret éventuellement actif | unknown | GitHub ne prend pas encore en charge les vérifications de validation pour ce type de jeton |

| Secret éventuellement actif | unknown | GitHub n’a pas pu vérifier ce secret |

| Secret inactif | inactive | Vous devez vous assurer qu’aucun accès non autorisé n’a déjà eu lieu |

Vous pouvez utiliser l’API REST pour récupérer une liste indiquant le statut de validation le plus récent pour chacun de vos jetons. Pour plus d'informations, consultez « Points de terminaison d’API REST pour l’analyse de secrets » dans la documentation de l'API REST. Vous pouvez également utiliser des webhooks pour être informé de l’activité liée à une alerte secret scanning. Pour plus d’informations, consultez l’événement secret_scanning_alert dans « Événements et charges utiles du webhook ».

Correction des alertes

Une fois qu’un secret a été commité dans un dépôt, vous devez considérer le secret comme compromis. GitHub recommande les actions suivantes pour les secrets compromis :

- Pour un GitHub personal access token compromis, supprimez le jeton compromis, créez un jeton et mettez à jour tous les services qui utilisent l’ancien jeton. Pour plus d’informations, consultez « Gestion de vos jetons d'accès personnels ».

- Identifiez toutes les actions effectuées par le jeton compromis sur les ressources de votre entreprise. Pour plus d’informations, consultez « Identification des événements du journal d’audit effectués par un jeton d’accès ».

- Pour tous les autres secrets, vérifiez d’abord que le secret commité dans GitHub Enterprise Server est valide. Si c’est le cas, créez un secret, mettez à jour tous les services qui utilisent l’ancien secret, puis supprimez l’ancien secret.

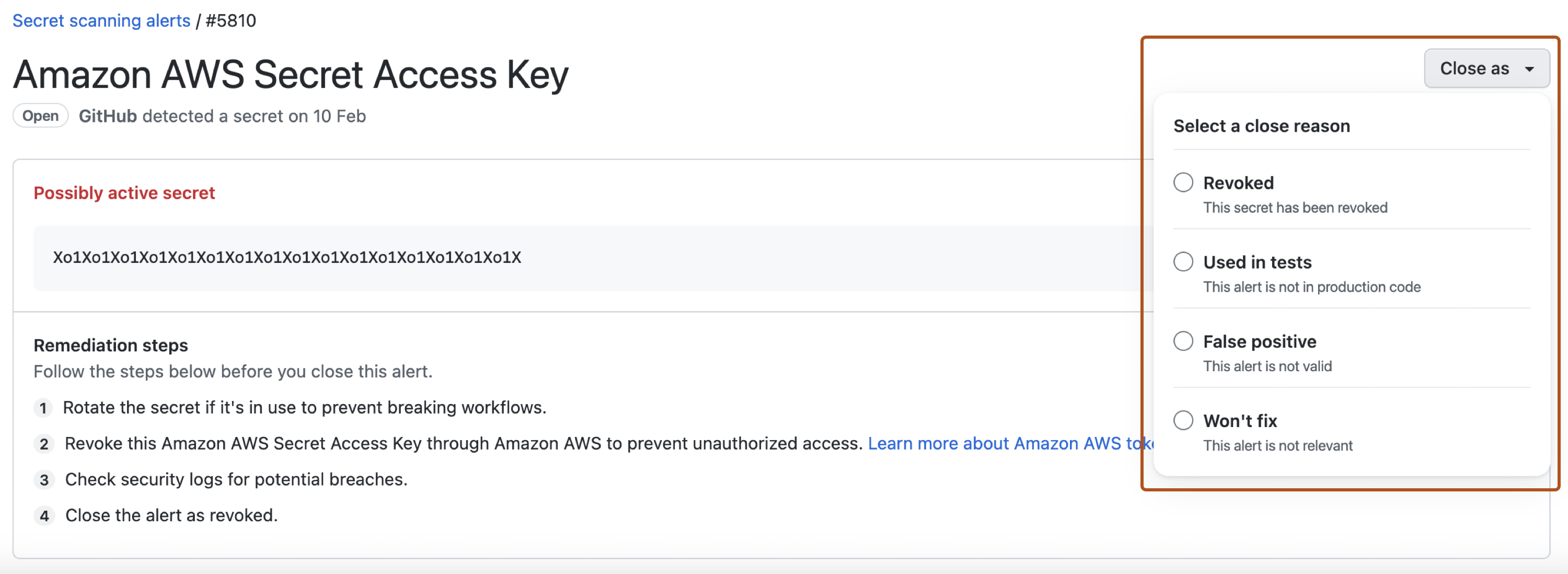

Alertes de fermeture

Note

Secret scanning ne ferme pas automatiquement les alertes lorsque le jeton correspondant a été supprimé du référentiel. Vous devez fermer manuellement ces alertes dans la liste des alertes sur GitHub.

-

Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

-

Sous le nom du dépôt, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

-

Dans la barre latérale gauche, sous « Alertes de vulnérabilité », cliquez sur Secret scanning .

-

Sous « Secret scanning », cliquez sur l’alerte que vous souhaitez afficher.

-

Pour ignorer une alerte, sélectionnez le menu déroulant « Fermer comme », puis cliquez sur un motif pour résoudre une alerte.

-

Si vous le souhaitez, dans le champ « Commentaire », ajoutez un commentaire pour l’action Ignorer. Le commentaire de l’action Ignorer est ajouté à la chronologie des alertes et peut être utilisé comme justification lors de l’audit et de la création de rapports. Vous pouvez afficher l’historique de toutes les alertes ignorées et les commentaires de rejet dans la chronologie des alertes. Vous pouvez également récupérer ou définir un commentaire à l’aide de l’API Secret scanning. Le commentaire est contenu dans le champ

resolution_comment. Pour plus d’informations, consultez « Points de terminaison d’API REST pour l’analyse de secrets » dans la documentation de l’API REST. -

Cliquez sur Fermer l’alerte.

Configuration des notifications pour les Alertes d’analyse de secrets

Les notifications sont différentes pour les analyses incrémentielles et les analyses historiques.

Analyses incrémentielles

Quand un nouveau secret est détecté, GitHub Enterprise Server avertit tous les utilisateurs ayant accès aux alertes de sécurité pour le dépôt en fonction de leurs préférences de notification. Ces utilisateurs sont les suivants :

- Administrateurs de dépôts

- Gestionnaires de sécurité

- Utilisateurs avec des rôles personnalisés avec accès en lecture/écriture

- Propriétaires d’organisation et propriétaires d’entreprise, s’ils sont administrateurs de dépôts où des secrets ont fuité

Note

Les auteurs d’une validation qui ont accidentellement validé des secrets seront avertis, quelles que soient leurs préférences de notification.

Vous recevrez une notification par e-mail si :

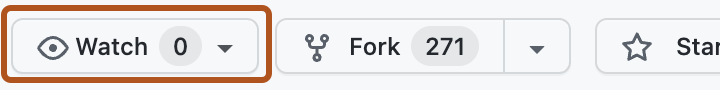

- Vous surveillez le dépôt.

- Vous avez activé les notifications pour « Toutes les activités » ou pour les « Alertes de sécurité » personnalisées sur le dépôt.

- Dans vos paramètres de notification, sous « Abonnements », puis sous « Surveillance », vous avez choisi de recevoir les notifications par e-mail.

-

Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

-

Pour commencer à surveiller le dépôt, sélectionnez Surveiller.

-

Dans le menu déroulant, cliquez sur Toutes les activités. Sinon, pour vous abonner uniquement aux alertes de sécurité, cliquez sur Personnalisé, puis sur Alertes de sécurité.

-

Accédez aux paramètres de notification de votre compte personnel. Ceux-ci sont disponibles sur https://github.com/settings/notifications.

-

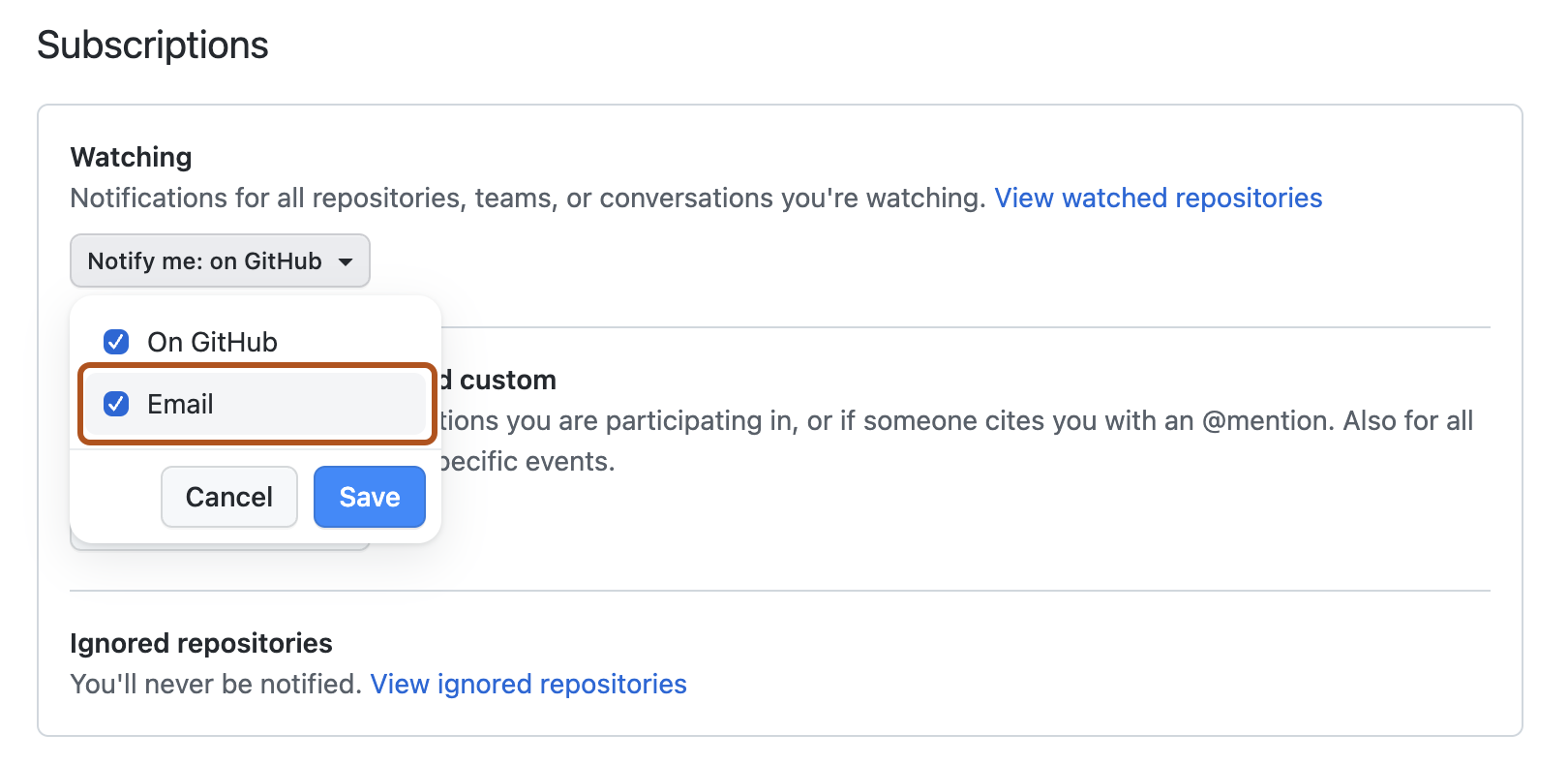

Dans la page des paramètres de notification, sous « Abonnements », puis sous « Surveillance », sélectionnez la liste déroulante M’avertir.

-

Sélectionnez « E-mail » comme option de notification, puis cliquez sur Enregistrer.

Pour plus d’informations sur la configuration des préférences de notification, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt » et « Configuration de vos paramètres de surveillance pour un dépôt spécifique ».

Analyses historiques

Pour les analyses historiques, GitHub Enterprise Server notifie les utilisateurs suivants :

- Les propriétaires d’organisation, les propriétaires d’entreprise et les responsables de la sécurité — chaque fois qu’une analyse historique est terminée, même si aucun secret n’est trouvé.

- Les administrateurs de dépôts, les responsables de la sécurité et les utilisateurs ayant des rôles personnalisés avec accès en lecture/écriture — chaque fois qu’une analyse historique détecte un secret et en fonction de leurs préférences de notification.

Nous ne notifions pas les auteurs de commit.

Pour plus d’informations sur la configuration des préférences de notification, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt » et « Configuration de vos paramètres de surveillance pour un dépôt spécifique ».

Audit des réponses aux alertes d’analyse des secrets

Vous pouvez auditer les actions effectuées en réponse aux alertes secret scanning à l’aide des outils GitHub. Pour plus d’informations, consultez « Audit des alertes de sécurité ».