À propos de Dependabot pour GitHub Enterprise Server

Dependabot permet aux utilisateurs de votre instance GitHub Enterprise Server de rechercher et corriger les vulnérabilités dans leurs dépendances. Vous devez d’abord configurer Dependabot pour votre entreprise, puis vous pouvez activer les Dependabot alerts pour notifier les utilisateurs à propos des dépendances vulnérables ainsi que les Dependabot updates pour corriger les vulnérabilités et tenir à jour les dépendances avec la dernière version.

Dependabot n’est qu’une des nombreuses fonctionnalités disponibles pour durcir la sécurité de la chaîne d’approvisionnement pour votre instance GitHub Enterprise Server. Pour plus d’informations sur les autres fonctionnalités, consultez « À propos de la sécurité de la chaîne d’approvisionnement de votre entreprise ».

À propos des Dependabot alerts

Avec Dependabot alerts, GitHub identifie les dépendances vulnérables dans les dépôts et crée des alertes sur votre instance GitHub Enterprise Server, en utilisant les données de GitHub Advisory Database et du service de graphe des dépendances.

Nous ajoutons des conseils à la GitHub Advisory Database à partir des sources suivantes :

- Avis de sécurité signalés sur GitHub

- Base de données nationale des vulnérabilités (NVD) américaine

- Base de données npm Security advisories

- Base de données FriendsOfPHP

- Base de données Go Vulncheck

- Base de données Python Packaging Advisory

- Base de données Ruby Advisory

- Base de données RustSec Advisory

- Contributions de la communauté. Pour plus d’informations, consultez https://github.com/github/advisory-database/pulls.

Si vous connaissez une autre base de données à partir de laquelle nous devrions importer des avis, dites-le nous en ouvrant un problème dans https://github.com/github/advisory-database.

Une fois que vous avez configuré Dependabot pour votre entreprise, les données de vulnérabilité sont synchronisées entre la GitHub Advisory Database et votre instance toutes les heures. Seuls les avis examinés par GitHub sont synchronisés. Pour plus d’informations, consultez « Exploration des avis de sécurité dans la base de données GitHub Advisory ».

Vous pouvez aussi choisir de synchroniser manuellement les données de vulnérabilité à n’importe quel moment. Pour plus d’informations, consultez « Consultation des données de vulnérabilité de votre entreprise ».

Remarque : Quand vous activez les Dependabot alerts, aucun code ni aucune information sur le code de votre instance GitHub Enterprise Server ne sont chargés sur GitHub.com.

Quand votre instance GitHub Enterprise Server reçoit des informations sur une vulnérabilité, elle identifie les dépôts de votre instance GitHub Enterprise Server qui utilisent la version affectée de la dépendance et génère des Dependabot alerts. Vous pouvez choisir de notifier automatiquement les utilisateurs à propos des nouvelles Dependabot alerts.

Dans le cas des dépôts où les Dependabot alerts sont activées, l’analyse est déclenchée pour tout envoi (push) vers la branche par défaut qui contient un fichier manifeste ou un fichier de verrouillage. De plus, quand un nouvel enregistrement de vulnérabilité est ajouté à votre instance GitHub Enterprise Server, GitHub Enterprise Server analyse tous les dépôts existants de votre instance GitHub Enterprise Server et génère des alertes les dépôts vulnérables. Pour plus d’informations, consultez « À propos des alertes Dependabot ».

À propos des Dependabot updates

Après avoir activé les Dependabot alerts, vous pouvez choisir d’activer les Dependabot updates. Quand les Dependabot updates sont activés pour votre instance GitHub Enterprise Server, les utilisateurs peuvent configurer des dépôts de telle sorte que leurs dépendances soient automatiquement mises à jour et maintenues en sécurité.

Remarque : Les Dependabot updates sur GitHub Enterprise Server ont besoin de GitHub Actions avec des exécuteurs auto-hébergés.

Par défaut, les exécuteurs GitHub Actions utilisés par Dependabot ont besoin d’accéder à Internet pour télécharger des packages mis à jour à partir de gestionnaires de packages en amont. Pour Dependabot updates alimenté par GitHub Connect, l’accès Internet fournit à vos exécuteurs un jeton qui permet d’accéder aux dépendances et aux avis hébergés sur GitHub.com.

Vous pouvez activer les Dependabot updates pour des registres privés spécifiques sur des instances GitHub Enterprise Server avec un accès Internet limité ou sans accès. Pour plus d’informations, consultez « Configuration de Dependabot pour fonctionner avec un accès Internet limité ».

Avec les Dependabot updates, GitHub crée automatiquement des demandes de tirage (pull request) pour mettre à jour les dépendances de deux façons.

- Dependabot version updates : Les utilisateurs ajoutent un fichier de configuration Dependabot au dépôt pour permettre à Dependabot de créer des demandes de tirage quand une nouvelle version d’une dépendance suivie est publiée. Pour plus d’informations, consultez « À propos des mises à jour de version Dependabot ».

- Dependabot security updates : Les utilisateurs activent un paramètre de dépôt pour permettre à Dependabot de créer des demandes de tirage quand GitHub détecte une vulnérabilité dans l’une des dépendances du graphe de dépendances du dépôt. Pour plus d’informations, consultez « À propos des alertes Dependabot » et « À propos des mises à jour de sécurité Dependabot ».

Activation des Dependabot alerts

Avant de pouvoir activer les Dependabot alerts, vous devez d’abord configurer Dependabot pour votre entreprise :

- Vous devez activer GitHub Connect. Pour plus d’informations, consultez « Gestion de GitHub Connect ».

- Vous devez activer le graphe de dépendances. Pour plus d’informations, consultez « Activation du graphe de dépendances pour votre entreprise ».

-

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Dans la barre latérale du compte d’entreprise, cliquez sur GitHub Connect .

-

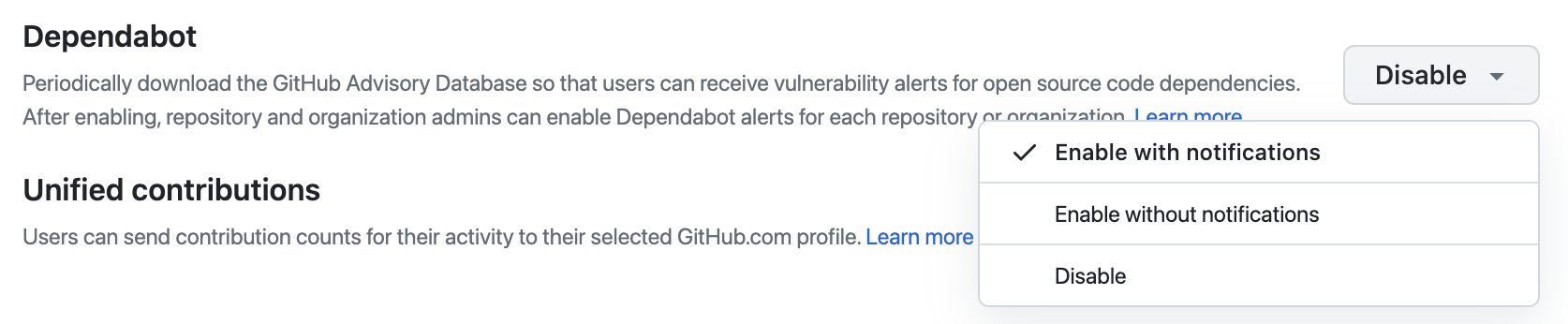

Sous « Dependabot », à droite de « Télécharger régulièrement la GitHub Advisory Database afin que les utilisateurs puissent recevoir des alertes de vulnérabilité pour les dépendances de code open source », sélectionnez le menu déroulant et cliquez sur Activé sans notifications. Si vous le souhaitez, vous pouvez activer les alertes avec des notifications en cliquant sur Activé avec notifications.

Note

Ce paramètre contrôle uniquement les notifications web et par e-mail en temps réel. Les avertissements de l’interface de ligne de commande (CLI) et les résumés par e-mail sont toujours livrés, quelle que soit l’option sélectionnée.

Tip

Nous vous recommandons de configurer les Dependabot alerts sans notifications pour les premiers jours afin d’éviter d’être surchargé de notifications en temps réel. Après quelques jours, activez les notifications pour recevoir normalement les Dependabot alerts.

Vous pouvez maintenant activer Dependabot alerts pour tous les référentiels privés et internes existants ou nouveaux dans la page des paramètres d’entreprise dans « Sécurité et analyse du code ». Les administrateurs de dépôt et les propriétaires d’organisation peuvent également activer les Dependabot alerts pour chaque dépôt et organisation. Les dépôts publics sont toujours activés par défaut. Pour plus d’informations, consultez « Configuration d’alertes Dependabot ».

Activation des Dependabot updates

Avant de pouvoir activer Dependabot updates :

- Vous devez activer Dependabot alerts pour votre entreprise. Pour plus d’informations, consultez « Activer Dependabot alerts » ci-dessus.

- TLS doit être activée. Dependabot updates s’exécutent sur des exécuteurs auto-hébergés, qui doivent avoir TLS activé. Pour plus d’informations, consultez « Bien démarrer avec les exécuteurs auto-hébergés pour votre entreprise ».

- Vous devez configurer votre instance GitHub Enterprise Server pour utiliser GitHub Actions avec des exécuteurs auto-hébergés. Pour plus d’informations, consultez « Bien démarrer avec GitHub Actions pour GitHub Enterprise Server ».

Les Dependabot updates ne sont pas prises en charge sur GitHub Enterprise Server si votre entreprise utilise le clustering.

Remarque : Après avoir activé le graphe de dépendances, vous pouvez utiliser l’action Dependabot. L’action génère une erreur si des vulnérabilités ou des licences non valides sont introduites. Pour plus d’informations sur l’action et pour obtenir des instructions sur le téléchargement de la version la plus récente, consultez « Utilisation de la dernière version des actions groupées officielles ».

-

Connectez-vous à votre instance GitHub Enterprise Server à l’adresse

http(s)://HOSTNAME/login. -

À partir d’un compte d’administration sur GitHub Enterprise Server, cliquez sur en haut à droite de n’importe quelle page.

-

Si vous ne figurez pas déjà sur la page « Administrateur du site », dans le coin supérieur gauche, cliquez sur Administrateur du site.

-

Dans la barre latérale « Administrateur de site », cliquez sur Management Console .

-

Dans la barre latérale « Paramètres », cliquez sur Sécurité.

-

Sous « Sécurité », sélectionnez Dependabot security updates .

-

Sous la barre latérale « Paramètres », cliquez sur Enregistrer les paramètres.

Remarque : l’enregistrement des paramètres dans la Management Console redémarre les services système, ce qui peut entraîner un temps d’arrêt visible pour l’utilisateur.

-

Attendez la fin de l’exécution de la configuration.

-

Cliquez sur Accéder à votre instance.

-

Configurez des exécuteurs auto-hébergés dédiés de façon à créer les demandes de tirage destinées à mettre à jour les dépendances. C’est obligatoire parce que les workflows utilisent une étiquette d’exécuteur spécifique. Pour plus d’informations, consultez « Gestion des exécuteurs auto-hébergés pour les mises à jour Dependabot dans votre entreprise ».

-

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Dans la barre latérale du compte d’entreprise, cliquez sur GitHub Connect .

-

Sous « Dependabot », à droite de « Les utilisateurs peuvent facilement effectuer une mise à niveau vers des dépendances de code open source non vulnérables », cliquez sur Activer.

Quand vous activez Dependabot alerts, envisagez également de configurer GitHub Actions pour Dependabot security updates. Cette fonctionnalité permet aux développeurs de corriger les vulnérabilités dans leurs dépendances. Pour plus d’informations, consultez « Gestion des exécuteurs auto-hébergés pour les mises à jour Dependabot dans votre entreprise ».

Si vous avez besoin d’une sécurité renforcée, nous vous recommandons de configurer Dependabot pour utiliser des registres privés. Pour plus d’informations, consultez « Configuration de l’accès aux registres privés pour Dependabot ».