Note

Security configurations et global settings sont actuellement en version bêta et susceptibles d’être modifiés. Pour fournir des retours d’expérience sur ces fonctionnalités, consultez la discussion sur les retours d’expérience.

À propos de custom security configurations

Nous vous recommandons de sécuriser votre organisation avec la GitHub-recommended security configuration, puis d’évaluer les résultats de sécurité sur vos dépôts avant de configurer les custom security configurations. Pour plus d’informations, consultez « Application de la configuration de sécurité recommandée par GitHub dans votre organisation ».

Avec les custom security configurations, vous pouvez créer des collections de paramètres d’activation pour les produits de sécurité de GitHub pour répondre aux besoins de sécurité spécifiques de votre organisation. Par exemple, vous pouvez créer une custom security configuration différente pour chaque groupe de référentiels afin de refléter leurs différents niveaux de visibilité, de tolérance au risque et d’impact.

Création d’une custom security configuration

Remarque : l’état d’activation de certaines fonctionnalités de sécurité dépend d’autres fonctionnalités de sécurité de niveau supérieur. Par exemple, la désactivation de graphe des dépendances désactive également Dependabot, l’analyse de l’exposition à la vulnérabilité et les correctifs de sécurité. Pour security configurations, les fonctionnalités de sécurité dépendantes sont indiquées par le biais d’une mise en retrait et .

-

Dans le coin supérieur droit de GitHub, sélectionnez votre photo de profil, puis cliquez sur Vos organisations.

-

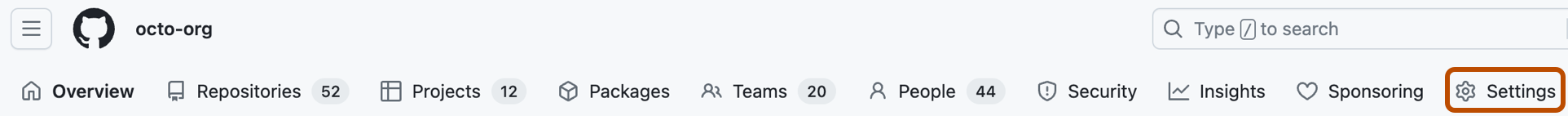

Sous le nom de votre organisation, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section Sécurité de la barre latérale, sélectionnez le menu déroulant Sécurité du code, puis cliquez sur Configurations.

-

Dans la section « Configurations de sécurité du code », cliquez sur Nouvelle configuration.

-

Pour identifier votre custom security configuration et clarifier son objectif sur la page « Code security configurations », nommez votre configuration et créez une description.

-

Sur la ligne « GitHub Advanced Security features », choisissez d’inclure ou d’exclure les fonctionnalités GitHub Advanced Security (GHAS). Si vous envisagez d’appliquer une custom security configuration avec les fonctionnalités GHAS aux référentiels privés, vous devez disposer de licences GHAS disponibles pour chaque commiteur unique actif sur ces référentiels, ou les fonctionnalités ne seront pas activées. Pour en savoir plus sur les commiteurs et la gestion des licences GHAS, consultez « À propos de la facturation pour GitHub Advanced Security ».

-

Dans la section « Graphique des dépendances » de la table des paramètres de sécurité, choisissez si vous souhaitez activer, désactiver ou conserver les paramètres existants pour les fonctionnalités de sécurité suivantes :

- Graphe des dépendances. Pour en savoir plus sur graphe des dépendances, consultez « À propos du graphe de dépendances ».

- Dependabot. Pour plus d’informations sur Dependabot, consultez « À propos des alertes Dependabot ».

- Mises à jour de sécurité. Pour en savoir plus sur les mises à jour de sécurité, consultez « À propos des mises à jour de sécurité Dependabot ».

Remarque : vous ne pouvez pas modifier manuellement les paramètres d’activation pour les appels de fonction vulnérables. Si les fonctionnalités GitHub Advanced Security et Dependabot alerts sont activées, les appels de fonction vulnérables sont également activés. Sinon, ils sont désactivés.

-

Dans la section « Code scanning » de la table des paramètres de sécurité, choisissez si vous souhaitez activer, désactiver ou conserver les paramètres existants pour la configuration par défaut de code scanning. Pour en savoir plus sur la configuration par défaut, consultez « Définition de la configuration par défaut pour l’analyse du code ».

-

Dans la section « Secret scanning » de la table des paramètres de sécurité, choisissez si vous souhaitez activer, désactiver ou conserver les paramètres existants pour les fonctionnalités de sécurité suivantes :

- Secret scanning. Pour en savoir plus sur secret scanning, voir « À propos de l’analyse des secrets. »

- Protection push. Pour en savoir plus sur la protection push, consultez « À propos de la protection push ».

-

Si vous le souhaitez, dans la section « Stratégie », vous pouvez choisir d’appliquer automatiquement la security configuration aux référentiels récemment créés en fonction de leur visibilité. Sélectionnez le menu déroulant Aucun , puis cliquez sur Public ou Privé et interne, ou les deux.

Remarque : la security configuration par défaut d’une organisation est uniquement appliquée automatiquement aux nouveaux référentiels créés dans votre organisation. Si un référentiel est transféré dans votre organisation, vous devez toujours appliquer manuellement une security configuration au référentiel.

-

En option, dans la section « Stratégie », vous pouvez appliquer la configuration et empêcher les propriétaires de référentiels de modifier les fonctionnalités activées ou désactivées par la configuration (les fonctionnalités qui ne sont pas définies ne sont pas appliquées). En regard d’« Appliquer la configuration », sélectionnez Appliquer dans le menu déroulant. Cette fonctionnalité est en version bêta et est susceptible de changer.

Note

Si un utilisateur de votre organisation tente de modifier l'état d'activation d'une fonctionnalité dans une configuration imposée à l'aide de l'API REST, l'appel à l'API semblera réussir, mais aucun état d'activation ne sera modifié.

Certaines situations peuvent compromettre l'application des security configurations pour un référentiel. Par exemple, l'activation de code scanning ne s'appliquera pas à un référentiel si :

- GitHub Actions est initialement activée sur le référentiel, mais est ensuite désactivée dans le référentiel.

- Les GitHub Actions requises par les code scanning configurations ne sont pas disponibles dans le référentiel.

- Les exécuteurs d’auto-hébergement portant le label

code-scanningne sont pas disponibles. - La définition des langues qui ne doivent pas être analysées à l'aide de code scanning est modifiée.

-

Pour terminer la création de votre custom security configuration, cliquez sur Enregistrer la configuration.

Étapes suivantes

Pour appliquer votre custom security configuration aux référentiels de votre organisation, consultez « Application d’une configuration de sécurité personnalisée ».

Pour savoir comment modifier votre custom security configuration, consultez « Modification d’une configuration de sécurité personnalisée ».