À propos de l’authentification unique SAML

Vous pouvez activer l’authentification unique SAML dans votre organisation sans exiger de tous les membres qu’ils l’utilisent. Activer sans l’appliquer l’authentification unique SAML dans votre organisation peut faciliter l’adoption de l’authentification unique SAML au sein de votre organisation. Une fois qu’une majorité des membres de votre organisation utilisent l’authentification unique SAML, vous pouvez l’appliquer au sein de votre organisation.

Note

Pour utiliser l’authentification unique SAML, votre organisation doit utiliser GitHub Enterprise Cloud. Pour plus d’informations sur la façon d’essayer gratuitement GitHub Enterprise Cloud, consultez « Configuration d’un essai de GitHub Enterprise Cloud ».

Si vous activez sans l’appliquer l’authentification unique SAML, les membres de l’organisation qui choisissent de ne pas l’utiliser peuvent rester membres de l’organisation. Pour plus d’informations sur l’application de l’authentification unique SAML, consultez Appliquer l’authentification unique SAML pour votre organisation.

Note

L’authentification SAML n’est pas requise pour les collaborateurs externes. Pour plus d'informations sur les collaborateurs externes, consultez « Rôles dans une organisation ».

Lorsque l’authentification unique (SSO) SAML est désactivée, toutes les identités externes liées sont supprimées de GitHub Enterprise Cloud.

Après avoir activé l’authentification unique SAML, il peut être nécessaire de révoquer et de réautoriser les autorisations OAuth app et GitHub App avant de pouvoir accéder à l’organisation. Pour plus d’informations, consultez « Autorisation des applications OAuth ».

Activation et test de l’authentification unique SAML pour votre organisation

Avant d’appliquer l’authentification unique SAML dans votre organisation, assurez-vous que vous avez préparé celle-ci. Pour plus d’informations, consultez « Préparation de l’application de l’authentification unique SAML dans votre organisation ».

Pour plus d’informations sur les fournisseurs d’identité (IdP) que GitHub prend en charge pour l’authentification unique SAML, consultez Connexion de votre fournisseur d’identité à votre organisation.

-

Dans le coin supérieur droit de GitHub, sélectionnez votre photo de profil, puis cliquez sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité de l’authentification.

-

Sous « Authentification unique SAML », sélectionnez Activer l’authentification SAML.

Note

Après avoir activé l’authentification unique SAML, vous pouvez télécharger vos codes de récupération d’authentification unique afin de pouvoir accéder à votre organisation même si votre fournisseur d’identité est indisponible. Pour plus d’informations, consultez « Téléchargement des codes de récupération d’authentification unique SAML de votre organisation ».

-

Dans le champ « URL d’authentification », tapez le point de terminaison HTTP de votre fournisseur d’identité pour les demandes d’authentification unique. Cette valeur est disponible dans votre configuration de fournisseur d’identité.

-

Dans le champ « Émetteur », tapez éventuellement le nom de votre émetteur SAML. Cela vérifie l’authenticité des messages envoyés.

Note

Si vous souhaitez activer la synchronisation d’équipe pour votre organisation, le champ « Émetteur » est obligatoire. Pour plus d’informations, consultez « Gestion de la synchronisation des équipes pour votre organisation ».

-

Sous « Certificat public », collez un certificat pour vérifier les réponses SAML.

-

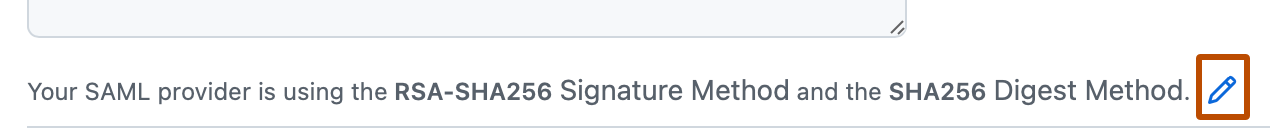

Sous votre certificat public, à droite des méthodes de signature et de synthèse actuelles, cliquez sur .

-

Sélectionnez les menus déroulants Méthode de signature et Méthode de synthèse, puis cliquez sur l’algorithme de hachage utilisé par votre émetteur SAML.

-

Avant d’activer l’authentification unique SAML pour votre organisation, cliquez sur Tester la configuration SAML pour vous assurer que les informations entrées sont correctes. Ce test utilise l’authentification lancée par le fournisseur de services (lancée par le SP). Il doit réussir pour que vous puissiez enregistrer les paramètres SAML.

Tip

Pendant la configuration de SSO SAML dans votre organisation, vous pouvez tester votre implémentation sans affecter les membres de votre organisation en laissant décoché Exiger l’authentification SSO SAML pour tous les membres de l’organisation nom de l’organisation.

-

Pour appliquer l’authentification unique SAML et supprimer tous les membres de l’organisation qui n’ont pas été authentifiés via votre fournisseur d’identité, sélectionnez Exiger l’authentification SSO SAML pour tous les membres de l’organisation nom de l’organisation. Pour plus d’informations sur l’application de l’authentification unique SAML, consultez Appliquer l’authentification unique SAML pour votre organisation.

-

Cliquez sur Enregistrer.